Прочитай меня полностью! Как спасти данные с неисправного или заблокированного телефона?

Показываю наглядно самый простой способ восстановить данные с NAND памяти смартфона, независимо от причины, по которой Вам это необходимо. В некоторых случаях телефон неработоспособен из-за повреждения процессора, залитой платы без возможности восстановления, в некоторых телефон заблокирован, а данные необходимо сохранить.

Мне посчастливилось работать в компании fix-oscomp, подразделении компании ОСКОМП по ремонту цифровой техники. Здесь я и познакомился на практике с этим способом.

NAND это тип флеш-памяти, наиболее часто используемый в современных смартфонах.

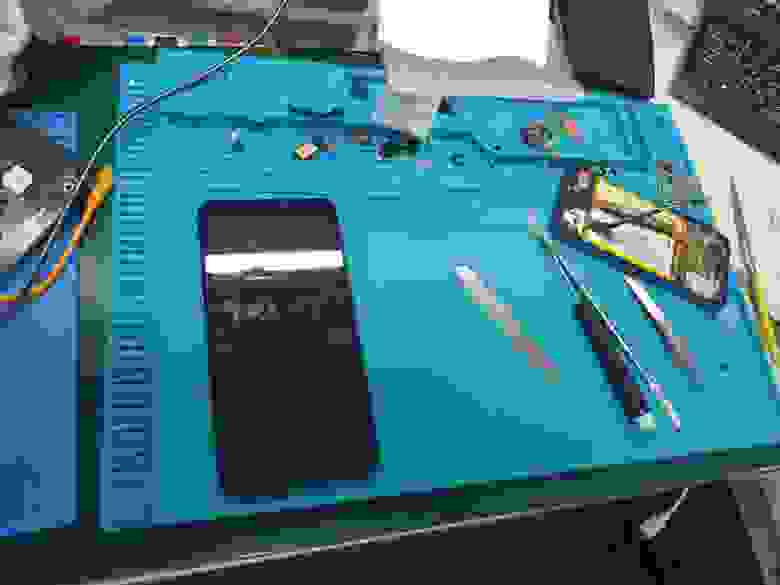

Сегодняшний пациент Xiaomi Mi Max 3:

После залития перестал включаться.

Диагностика показала, что процессор скорее мертв, чем жив. Клиенту необходимы данные с телефона и возможно восстановление самого аппарата.

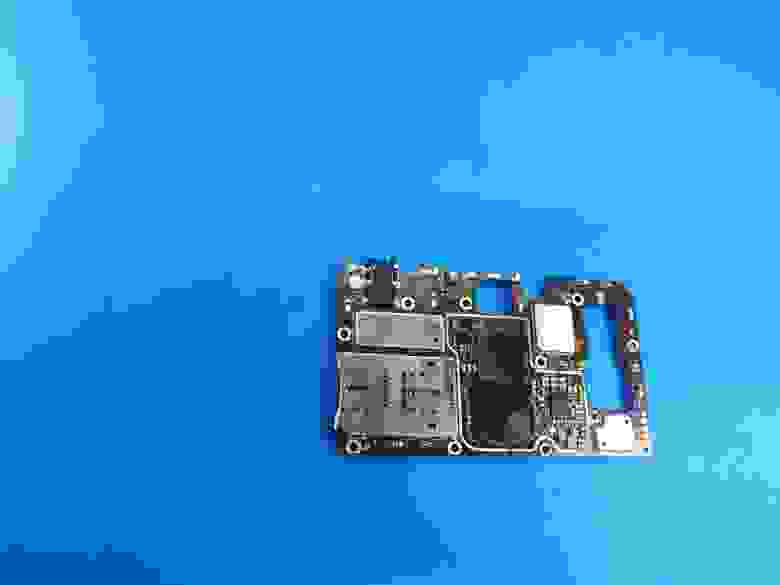

Плату очистили, но мы не можем заменить процессор, так как процессор и NAND память спарены по ключу и меняем мы их тоже в паре. В таком случае мы берем плату донор от более дешевой модели, в данном случае подойдет Xiaomi Redmi Note 5.

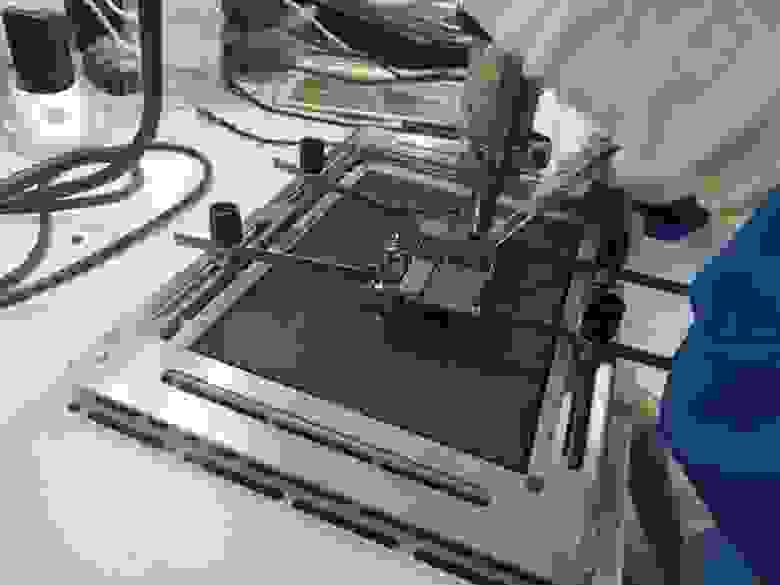

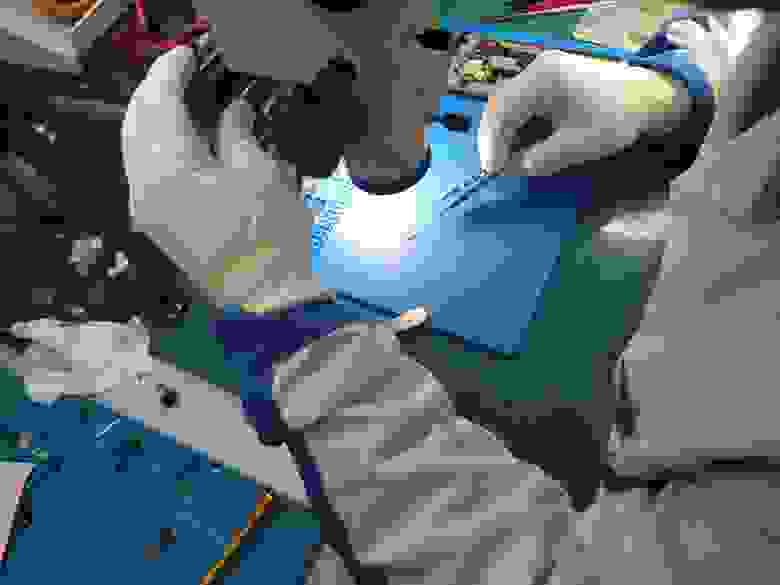

Прогреваем плату нижним подогревом.

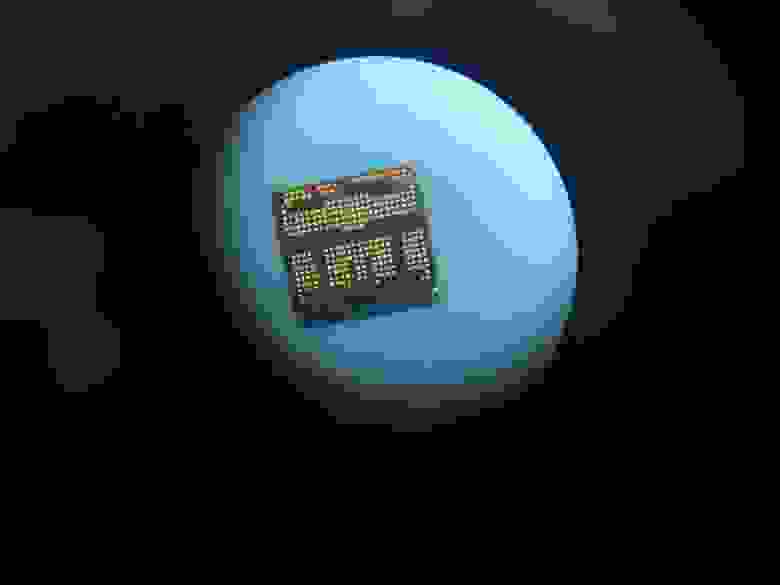

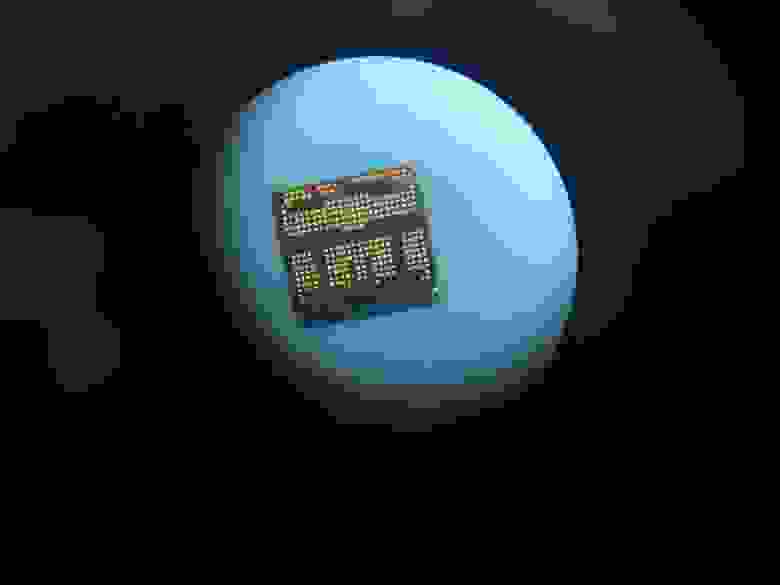

Снимаем NAND память.

Очищаем остатки флюса.

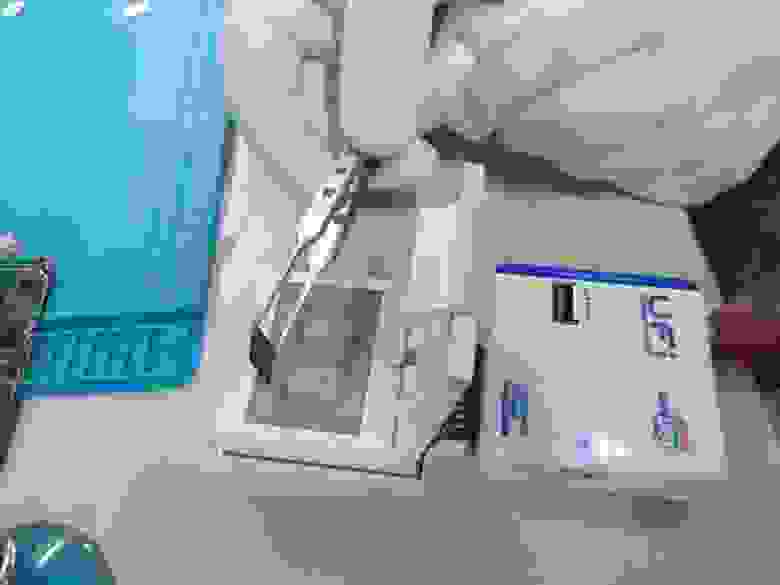

Устанавливаем память в считывающее устройство.

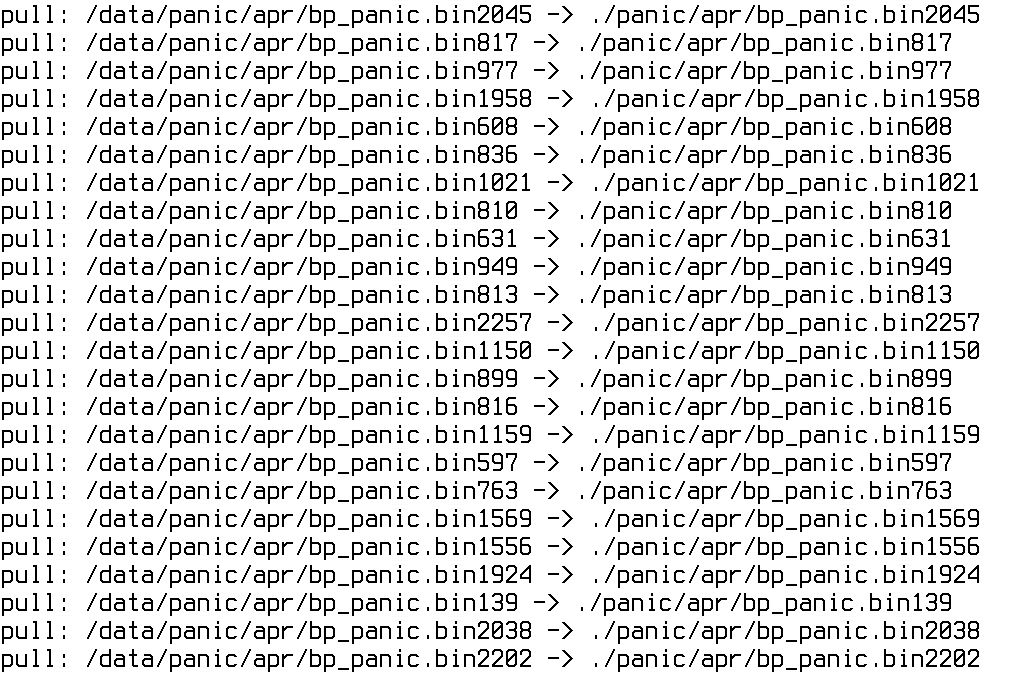

В нашем случае нам нужен раздел userdata и boot файлы.

Скорость до 10 MiB/s. Но ждать придется долго. Процесс чтения в среднем занимает 2 часа.

Таким образом можно увеличить объем памяти и ОЗУ при необходимости.

Записываем данные на память с донора.

Впаиваем память и процессор с донора, включаем и радуемся!

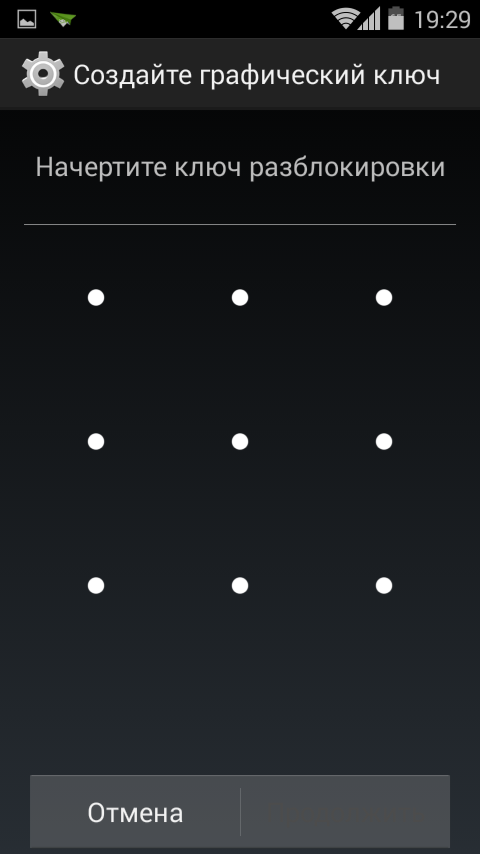

Как разблокировать андроид без потери данных

Как разблокировать андроид, если забыл графический ключ или пароль блокировки экрана. Простой и действующий способ как разблокировать андроид без потери данных.

Хочу сказать сразу, что Вы сможете разблокировать андроид в любом случае, важно только потеряете все свои данные или нет.

В этой статье мы рассмотрим способы разблокировки:

Вариант 1.

Вариант 2.

После того, как вы подключили свой андроид к интернету, переходите к следующему пункту как разблокировать андроид.

Может так случиться, что вы не помните данные вашего аккаунта. Это, как правило, получается, когда регистрацию в аккаунте делал кто-то за вас. Поэтому после восстановления, советую потратить немного времени и создать новый аккаунт самостоятельно. В этом вам поможет статья Как настроить Плей Маркет, либо посмотрите видео-инструкцию ниже. А сейчас вам нужно узнать свои данные.

Вариант 1: Вы забыли логин

Если вам этот вариант не подходит (не знаете данные, указанные при регистрации), то попробуйте другой способ: подключите андроид к компьютеру с помощью кабеля и запустите фирменную утилиту для вашего андроида (скачать программу и драйвера можно на официальном сайте производителя). В разделе «Об устройстве» вы можете найти логин вашего аккаунта от Google.

Вариант 2: Вы забыли пароль

Как зарегистрироваться в Плей Маркете с ПК видео инструкция)

Если вы делали синхронизацию своих данных или бэкап андроида, то, возможно, не стоит тратить время на поиск другого способа как разблокировать андроид, а сделать Hard Reset (Полный сброс). При этом вы потеряете все свои данные.

Если для вас эта информация была полезной, подписывайтесь на выход новых похожих статей в форме ниже, присоединяйтесь в нашу группу ВКонтакте. Свои вопросы можете написать в комментариях под статьей.

Извлечь данные с заблокированного телефона android

Ни для кого не секрет, что с нашими «умными» устройствами может произойти всякое, в том числе и такая неприятная поломка как разбитый тачскрин. Что делать в таком случае? Ведь в нем остались все наши данные: контакты, сообщения и пр.

Конечно, самым простым решением будет замена поврежденного экрана. Но если его нет, а данные нужны вчера? В этой теме постараемся собрать все возможные способы восстановления необходимых нам данных.

2. Если аппарат поддерживает протокол MHL, можно попробовать подключить его по HDMI к монитору или телевизору. Подключаем мышь по Bluetooth или USB и в случае успешного подключения пробуем сохранить свои данные на карту памяти.

3. Если была включена отладка по USB то пробуем через ADB командой

или чрез приложение QtADB. Подробнее про ADB можно почитать в этой теме ADB и все что с помощью него можно сделать

4. Пробуем достать контакты с помощью приложения MyPhoneExplorer. Ставим и копируем содержимое в компьютер. Телефонная часть программы устанавливается без подтверждения с дисплея. Отладка по USB должна быть включена!

Помогите вытащить контакты!

Fly IQ440

ОС и прошивка: Android 4.0.4

Есть стоковый телефон Fly IQ440 с разбитым стеклом экрана. Стекло сняли. Тач, само собой, не работает, но экран и изображение в полном порядке. Все что осталось от сенсора это небольшой шлейф, торчащий возле экрана. При касании к шлейфу телефон реагирует, но очень непредсказуемо и сделать что-то толковое таким образом почти нереально.

В итоге, я решил спросить совета у вас. Возможно, конкретно в такой ситуации есть какие-то способы восстановления контактов?

:thank_you:

лежит заветный contacts.db.

Дальше выполнил первые два пункта из этого поста и запрос из этого. Полученный файл открыл Экселем.

Всем спасибо, надеюсь, мой опыт кому-то поможет :thank_you:

Отладка по USB не включена.

Дисплеи не рабочий.

Всем спасибо, надеюсь, мой опыт кому-то поможет

SileLence, Привет,ты уверен,что распаковывал с помощью 7-зип? Просто таже самая ситуация, но 7-зип не распаковывает, говорит,что не его формат.

Для распространенных моделей аппаратов, и в крупных городах, иногда можно обойтись без замены экрана как такового.

Надо «всего лишь» найти сервис, в котором часто ремонтируют подобную модель аппарата, в таких сервисах часто у может быть найдет просто рабочий, пусть и не новый, тачскрин (или экранный модуль) для Вашей модели аппарата.

В этом случае, часто можно договориться за умеренную плату установить временно рабочий тачскрин на Ваш поврежденный аппарат, и извлечь из него данные, даже не собирая аппарат, а «на весу».

Видимо этим вариантом и займусь..

п.с. через ADB пишет, что device unauthorized. Вот только мне кажется, что я точно включал отладку по USB когда делал рут права(( С этим уже ничего не поделать?

Контакты Android хранятся в директории /data/data/com.android.providers.contacts/databases/ в файле contacts.db или на некоторых прошивках contacts2.db.

Данный файл является базой данных sqlite и может быть прочитан с помощью соответсвующего программного обеспечения.

теперь переходим к действиям по вытаскиванию нужной инфы:

1. по скачиванию и установке драйверов, образов и программ писать особо не буду большая часть должна быть описана в инструкции к вашему девайсу на 4PDA и делается почти везде одинаково

2. установив CWM пробуем войти в него (обычно для этого требуется зажать кнопку включения и увеличения/уменьшения громкости)

3. там выбираем пункт по созданию бэкапов ‘buckup and restore’ и делаем его на флэшку ‘Buckup’ 🙂

4. скачиваем с флэшки на комп файлик data.ext4.tar, он должен быть в папке clockworkmod/backup (в название так же будет фигурировать дата ее создания)

объясню смысл текущего запроса

создаем табличку с колонками normalized_number, display_name на основе таблиц phone_lookup, raw_contacts

при условии, что данные из таблицы phone_lookup и колонки raw_contact_id = данным из таблицы raw_contacts колонки contact_id

исходя из этого кода могу предположить, что:

есть некие таблицы в которых есть колонки, в каждой из которой хранятся однотипные данные, в нашем случае это номера строк, имя и номер телефона

phone_lookup

raw_contact_id | normalized_number

1 |+79001111111

2 |+79002222222

raw_contacts

contact_id | display_name

1 |Вася

2 |Петя

т.е. мы с помощью нашего запроса получаем новую табличку, строки которой формируются из строк двух исходных путем их объединения

причем в одну строку поподают данные где raw_contact_id = contact_id

normalized_number|display_name

+79001111111|Вася

+79002222222|Петя

запросов уйма, т.к. почти в каждой таблице данные дублируются, доставать имя и телефон можно из разных таблиц и колонок, посмотрев все таблички и найдя нужные данные.

Можно на основе данного запроса сделать свой

SELECT ‘колонки через запятую’ FROM ‘таблицы через запятую’ WHERE ‘условие’

‘колонки через запятую’ можно писать в таком виде [таблица].[колонка] квадратные скобки можно опустить, но они могут спасти от ошибок, если вдруг названия таблиц/колонок имеют названия зарезервированных команд. Здесь мы через запятую указываем, какие данные хотим видеть в новой таблице

‘таблицы через запятую’ можно писать в таком виде [таблица]. Здесь мы указываем данные из каких таблиц мы хотим получить

‘условие’ можно писать в таком виде [таблица1].[колонка1] = [таблица2].[колонка2], так же условий может быть несколько и они пишутся через логические операторы and и or, а так же могут группироваться с помощью круглых скобок. Условия нужны, чтобы объединить данные нескольких таблиц и с их помощью можно задавать фильтры. Например, если мы добавим в конце нашего запроса строку из одинарных кавычек ‘ AND display_name = «Саша»‘, то в нашей таблице окажутся не все контакты из нашего листа, а только номера телефонов людей которых зовут «Саша».

так же я обнаружил в данной базе давно удаленные номера, возможно это будет кому-то интересно.

таким же способом можно достать SMS из файла /data/data/com.android.providers.telephony/databases/mmssms.db

в файле data.ext4.tar лежат все пользовательские файлы, которые вам может понадобиться забрать с девайса

Извлечь данные с заблокированного телефона android

Ни для кого не секрет, что с нашими «умными» устройствами может произойти всякое, в том числе и такая неприятная поломка как разбитый тачскрин. Что делать в таком случае? Ведь в нем остались все наши данные: контакты, сообщения и пр.

Конечно, самым простым решением будет замена поврежденного экрана. Но если его нет, а данные нужны вчера? В этой теме постараемся собрать все возможные способы восстановления необходимых нам данных.

2. Если аппарат поддерживает протокол MHL, можно попробовать подключить его по HDMI к монитору или телевизору. Подключаем мышь по Bluetooth или USB и в случае успешного подключения пробуем сохранить свои данные на карту памяти.

3. Если была включена отладка по USB то пробуем через ADB командой

или чрез приложение QtADB. Подробнее про ADB можно почитать в этой теме ADB и все что с помощью него можно сделать

4. Пробуем достать контакты с помощью приложения MyPhoneExplorer. Ставим и копируем содержимое в компьютер. Телефонная часть программы устанавливается без подтверждения с дисплея. Отладка по USB должна быть включена!

Помогите вытащить контакты!

Fly IQ440

ОС и прошивка: Android 4.0.4

Есть стоковый телефон Fly IQ440 с разбитым стеклом экрана. Стекло сняли. Тач, само собой, не работает, но экран и изображение в полном порядке. Все что осталось от сенсора это небольшой шлейф, торчащий возле экрана. При касании к шлейфу телефон реагирует, но очень непредсказуемо и сделать что-то толковое таким образом почти нереально.

В итоге, я решил спросить совета у вас. Возможно, конкретно в такой ситуации есть какие-то способы восстановления контактов?

:thank_you:

лежит заветный contacts.db.

Дальше выполнил первые два пункта из этого поста и запрос из этого. Полученный файл открыл Экселем.

Всем спасибо, надеюсь, мой опыт кому-то поможет :thank_you:

Отладка по USB не включена.

Дисплеи не рабочий.

Всем спасибо, надеюсь, мой опыт кому-то поможет

SileLence, Привет,ты уверен,что распаковывал с помощью 7-зип? Просто таже самая ситуация, но 7-зип не распаковывает, говорит,что не его формат.

Для распространенных моделей аппаратов, и в крупных городах, иногда можно обойтись без замены экрана как такового.

Надо «всего лишь» найти сервис, в котором часто ремонтируют подобную модель аппарата, в таких сервисах часто у может быть найдет просто рабочий, пусть и не новый, тачскрин (или экранный модуль) для Вашей модели аппарата.

В этом случае, часто можно договориться за умеренную плату установить временно рабочий тачскрин на Ваш поврежденный аппарат, и извлечь из него данные, даже не собирая аппарат, а «на весу».

Видимо этим вариантом и займусь..

п.с. через ADB пишет, что device unauthorized. Вот только мне кажется, что я точно включал отладку по USB когда делал рут права(( С этим уже ничего не поделать?

Контакты Android хранятся в директории /data/data/com.android.providers.contacts/databases/ в файле contacts.db или на некоторых прошивках contacts2.db.

Данный файл является базой данных sqlite и может быть прочитан с помощью соответсвующего программного обеспечения.

теперь переходим к действиям по вытаскиванию нужной инфы:

1. по скачиванию и установке драйверов, образов и программ писать особо не буду большая часть должна быть описана в инструкции к вашему девайсу на 4PDA и делается почти везде одинаково

2. установив CWM пробуем войти в него (обычно для этого требуется зажать кнопку включения и увеличения/уменьшения громкости)

3. там выбираем пункт по созданию бэкапов ‘buckup and restore’ и делаем его на флэшку ‘Buckup’ 🙂

4. скачиваем с флэшки на комп файлик data.ext4.tar, он должен быть в папке clockworkmod/backup (в название так же будет фигурировать дата ее создания)

объясню смысл текущего запроса

создаем табличку с колонками normalized_number, display_name на основе таблиц phone_lookup, raw_contacts

при условии, что данные из таблицы phone_lookup и колонки raw_contact_id = данным из таблицы raw_contacts колонки contact_id

исходя из этого кода могу предположить, что:

есть некие таблицы в которых есть колонки, в каждой из которой хранятся однотипные данные, в нашем случае это номера строк, имя и номер телефона

phone_lookup

raw_contact_id | normalized_number

1 |+79001111111

2 |+79002222222

raw_contacts

contact_id | display_name

1 |Вася

2 |Петя

т.е. мы с помощью нашего запроса получаем новую табличку, строки которой формируются из строк двух исходных путем их объединения

причем в одну строку поподают данные где raw_contact_id = contact_id

normalized_number|display_name

+79001111111|Вася

+79002222222|Петя

запросов уйма, т.к. почти в каждой таблице данные дублируются, доставать имя и телефон можно из разных таблиц и колонок, посмотрев все таблички и найдя нужные данные.

Можно на основе данного запроса сделать свой

SELECT ‘колонки через запятую’ FROM ‘таблицы через запятую’ WHERE ‘условие’

‘колонки через запятую’ можно писать в таком виде [таблица].[колонка] квадратные скобки можно опустить, но они могут спасти от ошибок, если вдруг названия таблиц/колонок имеют названия зарезервированных команд. Здесь мы через запятую указываем, какие данные хотим видеть в новой таблице

‘таблицы через запятую’ можно писать в таком виде [таблица]. Здесь мы указываем данные из каких таблиц мы хотим получить

‘условие’ можно писать в таком виде [таблица1].[колонка1] = [таблица2].[колонка2], так же условий может быть несколько и они пишутся через логические операторы and и or, а так же могут группироваться с помощью круглых скобок. Условия нужны, чтобы объединить данные нескольких таблиц и с их помощью можно задавать фильтры. Например, если мы добавим в конце нашего запроса строку из одинарных кавычек ‘ AND display_name = «Саша»‘, то в нашей таблице окажутся не все контакты из нашего листа, а только номера телефонов людей которых зовут «Саша».

так же я обнаружил в данной базе давно удаленные номера, возможно это будет кому-то интересно.

таким же способом можно достать SMS из файла /data/data/com.android.providers.telephony/databases/mmssms.db

в файле data.ext4.tar лежат все пользовательские файлы, которые вам может понадобиться забрать с девайса

Как распотрошить найденный Android-смартфон и узнать о его хозяине все

Представим себе следующую ситуацию. Мы находим смартфон под управлением Android 4.1–4.4 (ну или CyanogenMod 10–11) и вместо того, чтобы вернуть его хозяину, решаем оставить себе и вытащить из него всю конфиденциальную информацию, которую только сможем. Все это мы попытаемся сделать без специализированных инструментов вроде различных систем для прямого снятия дампа с NAND-памяти или хардварных устройств для снятия S-ON и так, чтобы владелец не узнал о том, что мы делаем, и не смог удаленно отыскать или заблокировать устройство. Сразу оговорюсь, что все это вовсе не руководство к действию, а способ исследовать безопасность смартфонов и дать информацию тем, кто хочет уберечь свои данные.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Первоочередные действия

Итак, нам в руки попал чужой смартфон. Не важно, каким образом, важно, что он уже у нас. Первое, что мы должны сделать, — это как можно быстрее отвязать его от сотовой сети, то есть, следуя завету гопников, вынуть и выкинуть SIM-карту. Однако делать это я бы рекомендовал только в том случае, если SIM-карту удастся вынуть, не выключая смартфон, то есть либо осторожно приподняв батарею, либо через боковой слот, если это смартфон с несъемной батареей (Nexus 4/5, например). Во всех остальных случаях лучше ограничиться включением режима полета, так как вполне возможно, что в Android активирован режим шифрования пользовательских данных и после отключения смартфон будет заблокирован до ввода ключа шифрования.

Также ни в коем случае нельзя подключать смартфон к какой бы то ни было сети Wi-Fi, так как, возможно, установленное на нем ПО для отслеживания (а в Android 4.4.1 оно уже встроено) сразу начнет свою работу и можно нарваться на «случайную» встречу с владельцем и его друзьями (о полиции можно не беспокоиться, она такого пострадавшего пошлет). Фронтальную камеру я бы на всякий случай чем-нибудь заклеил, возможно, она делает снимки уже сейчас и они будут отправлены при первом удобном случае.

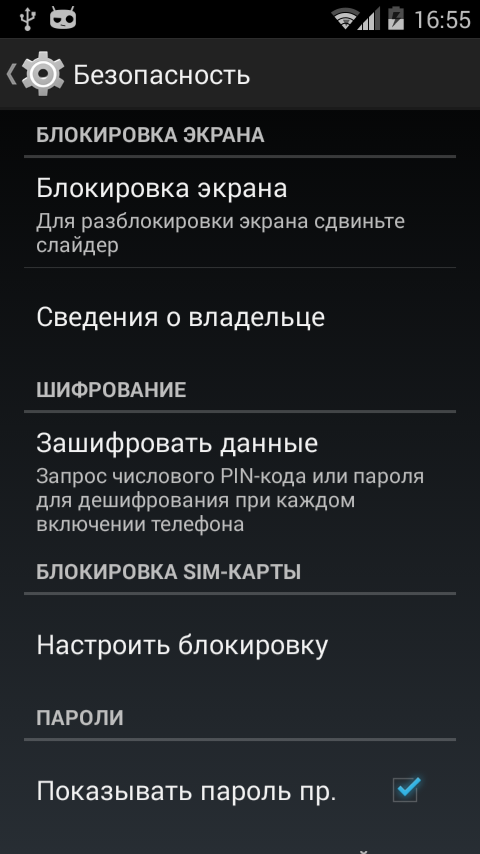

Экран блокировки

Теперь, когда мы обезопасили свою персону, можно начать раскопки. Первое препятствие, которое нам придется обойти, — это экран блокировки. В 95% случаев он не будет иметь защиты, однако об остальных пяти процентах мы забывать не можем.

Защищенный экран блокировки в Android может быть трех основных типов. Это четырехзначный пин-код, графический ключ или снимок лица. На разблокировку первых двух дается в общей сложности двадцать попыток, разделенных по пять штук с «минутой отдыха» между ними. На разблокировку по снимку лица есть несколько попыток, после которых смартфон переключается на пин-код. Во всех трех случаях после провала всех попыток смартфон блокируется и спрашивает пароль Google.

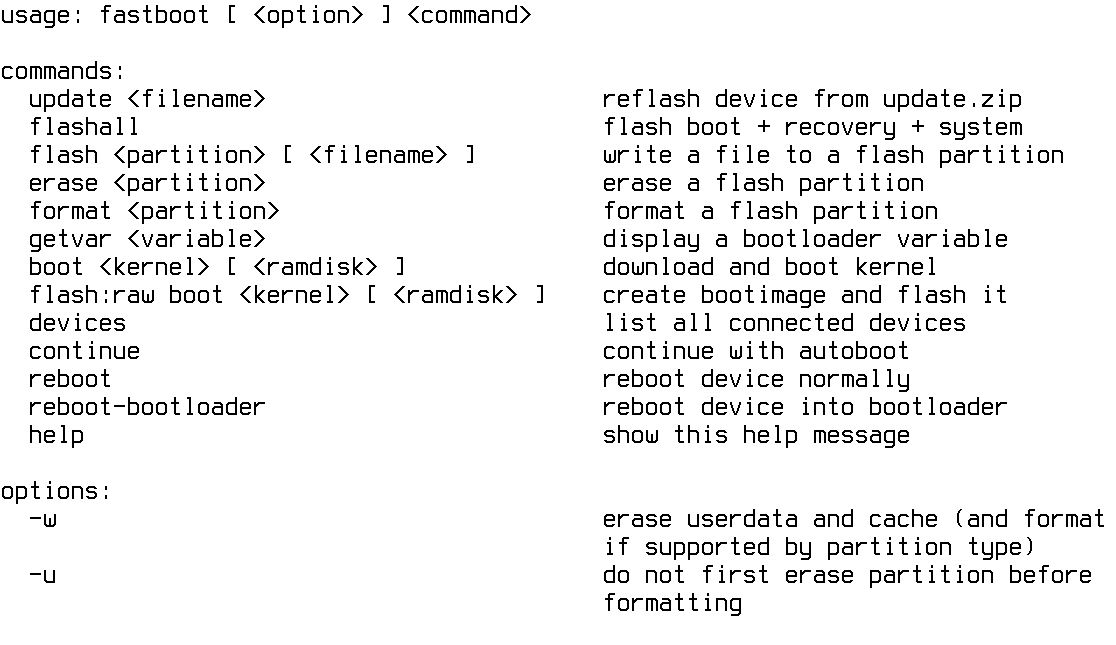

Наша задача — попытаться обойти экран блокировки так, чтобы не скатиться к паролю Google, подобрать который уже точно не удастся. Самый простой способ это сделать — используя подключение по USB и ADB:

Однако у этого метода есть две проблемы. Он требует прав root и не сработает в Android 4.3 и выше, так как для доступа к ADB нужно подтверждение со стороны устройства, что в условиях залоченного экрана сделать невозможно. Более того, доступ по ADB может быть отключен в настройках.

Мы можем спуститься на уровень ниже и для удаления файла с ключом блокировки использовать консоли восстановления. Для этого достаточно перезагрузиться в консоль восстановления (выключение + включение с зажатой клавишей увеличения громкости) и прошить следующий файл. Он содержит скрипт, который удалит /data/system/gesture.key и снимет блокировку, не нарушая работу текущей прошивки.

Проблема этого подхода — зависимость от кастомной консоли восстановления. Стоковая консоль просто не примет файл как подписанный неверной цифровой подписью. Кроме того, в случае, если активировано шифрование данных, во время следующей загрузки телефон будет заблокирован и его спасет только полное удаление всех данных, что идет вразрез с нашей задачей.

Еще более низкий уровень — это fastboot, то есть манипуляция устройством на уровне загрузчика. Красота этого метода в том, что разблокированный загрузчик позволяет делать с устройством что угодно, включая загрузку и установку кастомной консоли восстановления. Для этого достаточно выключить смартфон (опять же делаем скидку на шифрование данных) и включить его в режиме загрузчика с помощью кнопки питания + «громкость вниз». После этого к устройству можно будет подключиться с помощью fastboot-клиента:

Теперь скачиваем «сырой» образ кастомной консоли восстановления (с расширением img) для «нашего» устройства и пытаемся его загрузить без установки:

Если загрузчик девайса разлочен, смартфон перезагрузится в консоль, через которую можно будет активировать режим ADB, залить с его помощью «обновление», ссылка на которое приведена выше, и прошить его. Далее достаточно будет перезагрузиться, чтобы получить полный доступ к смартфону. Кстати, если ты стал обладателем одного из Nexus-устройств, его загрузчик можно легко разблокировать вот так:

Но это просто информация к размышлению, так как операция разблокировки автоматически сбрасывает устройство до заводских настроек.

Fastboot — просто клад для исследователя

Fastboot — просто клад для исследователя

Хакер #181. Вся власть роботам!

Теперь о том, что делать, если все эти способы не сработали. В этом случае можно попытаться найти баг в самом экране блокировки. Удивительно, но, несмотря на отсутствие таковых в чистом Android, они довольно часто находятся в экранах блокировок фирменных прошивок от производителя. Например, в Galaxy Note 2 и Galaxy S 3 на базе Android 4.1.2 когда-то была найдена смешная ошибка, которая позволяла на короткое время получить доступ к рабочему столу, просто нажав кнопку «Экстренный вызов», затем кнопку ICE (слева внизу в номеронабирателе) и, наконец, кнопку «Домой». После этого буквально на полсекунды появлялся рабочий стол, чего вполне хватало, чтобы убрать блокировку.

Еще более тупой баг был найден в Xperia Z: можно было набрать на экстренном номеронабирателе код для входа в инженерное меню (##7378423##), с помощью него попасть в меню NFC Diag Test и далее выйти на рабочий стол тем же нажатием кнопки «Домой». Мне очень трудно представить, как могли появиться такие дикие баги, но они есть.

Что касается обхода графического ключа, тут все довольно просто. Он может быть отключен таким же способом, как и пин-код, но здесь есть еще две дополнительные возможности. Во-первых, даже несмотря на внушительное количество возможных вариантов ключей, люди в силу своей психологии чаще всего выбирают ключ, похожий на одну из букв латинского алфавита, то есть те самые Z, U, G, цифра 7 и так далее, что сводит количество возможностей к парам десятков. Во-вторых, при вводе ключа палец оставляет на экране совсем не иллюзорный след, который, даже смазанный, довольно легко угадывается. Впрочем, последний минус может быть легко нивелирован защитной матовой пленкой, на которой следы просто не остаются.

Ну и последнее, о чем хотелось бы сказать, — это так называемый фейсконтроль. Это самый топорный вариант блокировки, который, с одной стороны, очень легко обойти, просто показав смартфону фотку владельца, но с другой — довольно трудно, так как, не зная даже имени владельца, раздобыть его фотографию не представляется возможным. Хотя попробовать сфоткать самого себя, конечно, стоит, вполне возможно, что ты похож на предыдущего владельца.

Графический ключ — самая примитивная мера защиты

Графический ключ — самая примитивная мера защиты

Внутри

Допустим, что мы обошли экран блокировки. Теперь наши действия будут направлены на то, чтобы вытащить как можно больше информации со смартфона. Сразу оговорюсь, что пароль Google, сервисов вроде Facebook, Twitter и номера кредитных карт нам не достанутся. Ни тех, ни других на смартфоне просто нет; вместо паролей используются аутентификационные токены, которые дают доступ к сервису только с данного смартфона, а вторые хранятся на серверах соответствующих служб (Google Play, PayPal), а вместо них используются те же токены.

Более того, не удастся даже купить что-то в Google Play, так как его последние версии принудительно запрашивают пароль Google при каждой покупке. Эту функцию, кстати, можно отключить, но даже в этом случае смысл покупок будет потерян, так как весь контент будет привязан к чужому аккаунту.

С другой стороны, мы вполне можем если не угнать аккаунты полностью, то хотя бы почитать почту, Facebook и другую личную инфу пользователя, а там уже может оказаться что-то интересное. Особый профит в этом случае даст Gmail, который можно будет использовать для того, чтобы восстановить аккаунт к другим сервисам. А если пользователь при этом еще не успел сходить в салон связи, чтобы заблокировать SIM-карту, то можно будет подтвердить идентичность и с помощью номера телефона. Вот только заниматься этим стоит лишь после отключения всех защитных механизмов (мы же не хотим, чтобы нас отследили с помощью антивора).

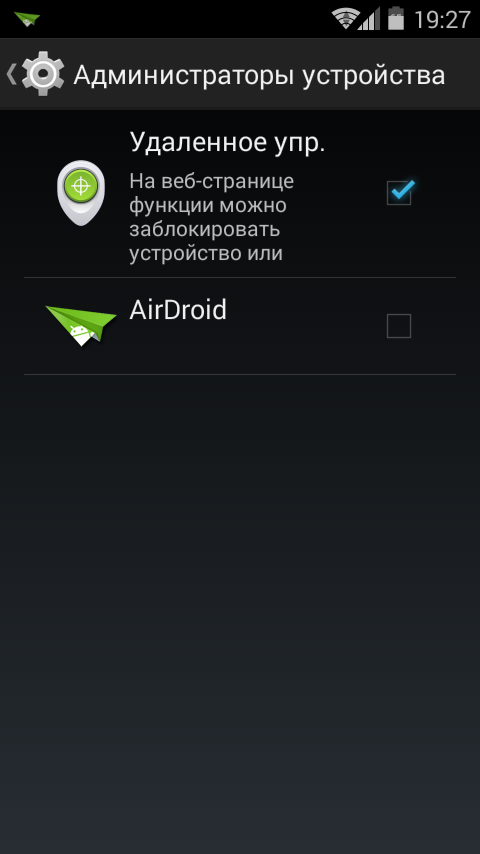

Удаляем антивор

Все приложения для отслеживания смартфона под управлением Android можно разделить на три группы: «трэш», «игрушки» и «потянет». Первые отличаются тем, что написаны студентами техникумов за три часа и, по сути, представляют собой самые обычные приложения, умеющие снимать данные с датчика положения и отправлять их непонятно куда. Особая прелесть таких софтин в том, что их очень просто обнаружить и удалить. Фактически достаточно пройтись по списку установленного софта, вбить в поиск непонятные названия, выявить антиворы и удалить их. Именно это и нужно сделать на первом этапе.

Второй тип приложений — это уже что-то претендующее на серьезный инструмент, но на деле им не являющееся. Обычно такой софт умеет не только отсылать координаты на удаленный сервер, но и прятать себя, а также защищаться от удаления. Вторая функция обычно реализуется с помощью создания приложения в виде сервиса без графического интерфейса. В этом случае его иконка не будет видна в списке приложений, но само приложение, конечно же, будет висеть в фоне, что легко определить с помощью любого менеджера процессов.

Вот и вся защита. В этом списке также должны быть и нормальные приложения, реализованные в виде модуля ядра или хотя бы нативного Linux-приложения, которое ни один стандартный менеджер процессов не покажет, но я почему-то таких еще не видел. С другой стороны, команды ps и lsmod все равно бы их выдали (если это только не правильный бэкдор), так что уровень скрытности повысился бы не сильно.

Вот так просто отключается гугловский антивор

Вот так просто отключается гугловский антивор

Root и дамп памяти

Следующий шаг — снятие дампа внутренней памяти. Мы не можем быть уверены, что в телефоне не осталось никаких закладок, особенно если это фирменная прошивка от HTC и Samsung, поэтому перед включением сети лучше сохранить все его данные на нашем жестком диске. Иначе они могут быть удалены в результате удаленного дампа.

Все файлы будут получены в текущий каталог. При этом следует учесть, что если в смартфоне нет слота для SD-карты, то содержимое виртуальной карты памяти будет находиться в разделе /data и вторая команда просто не понадобится.

Найти их все можно с помощью команды find в Linux, запущенной в первоначальном каталоге:

В них могут содержаться не только личные данные, но и пароли (встроенный браузер хранит их именно так, причем в открытом виде). Достаточно лишь скачать любой графический менеджер баз данных SQLite3 и вбить в его поле поиска строку password.

Делаем дамп памяти на смартфон

Делаем дамп памяти на смартфон  Все данные приложений хранятся в каталоге /data/data

Все данные приложений хранятся в каталоге /data/data  Память не зашифрована, это нам сильно поможет

Память не зашифрована, это нам сильно поможет

Исследование приложений

Что делать дальше? Пройтись по переписке в Gmail, отыскать пароли. Особо щепетильные люди даже создают специальную папочку для писем с паролями и конфиденциальной информацией. Также можно попробовать запросить смену пароля на сервисах с подтверждением с помощью email, но в случае Google, Facebook, PayPal и другими нормальными сервисами это сработает только при наличии номера телефона, для чего придется вернуть SIM-карту на место.

В общем и целом здесь все стандартно. У нас есть email, возможно, номер телефона, но нет паролей от сервисов. Всего этого должно быть достаточно для угона многих аккаунтов, но нужно это или нет — вопрос более серьезный. Тот же аккаунт PayPal или WebMoney восстановить чрезвычайно трудно даже самому владельцу, и полученной информации здесь явно будет недостаточно. Смысл угонять аккаунты от «Одноклассников» и других подобных сайтов очень сомнительный.

Еще один совет

Очистить раздел /system от возможных закладок можно, просто переустановив прошивку. Причем использовать лучше неофициальную и прошивать через стандартную консоль восстановления. В этом случае антивор не сможет сделать бэкап самого себя с помощью функций кастомной консоли.

Выводы

Я ни в коем случае не призываю поступать так, как описано в этой статье. Приведенная в ней информация, наоборот, предназначена для людей, которые хотят защитить свои данные. И вот здесь они могут сделать для себя несколько очевидных выводов.

Евгений Зобнин

Редактор рубрики X-Mobile. По совместительству сисадмин. Большой фанат Linux, Plan 9, гаджетов и древних видеоигр.