Как найти карту памяти в телефоне

Доступ к внешнему накопителю

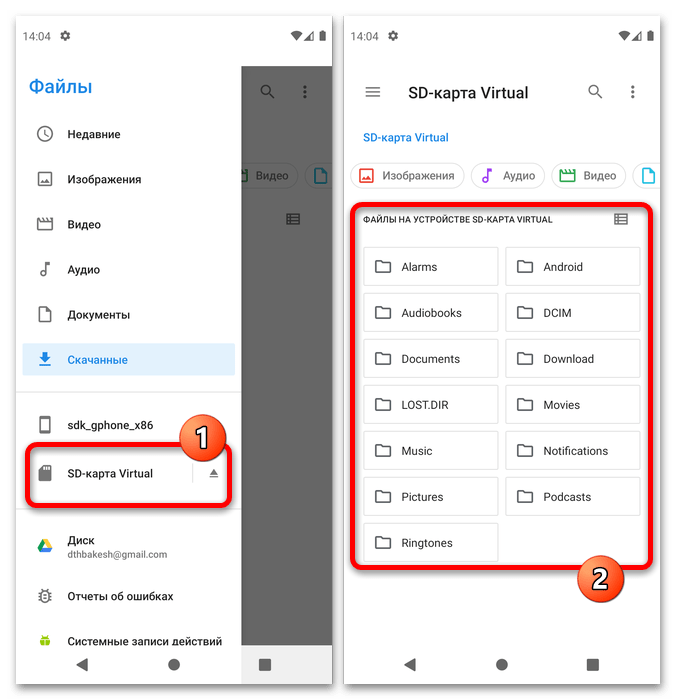

Для того чтобы открыть карту памяти в файловой системе устройства, нужно воспользоваться приложением для доступа к ней.

Если вы не видите в столбце ничего, связанного с SD, обратитесь к разделу решения проблем ниже.

В сторонних файловых менеджерах доступ к внешнему накопителю можно получить по подобному алгоритму.

Что делать, если файловый менеджер не видит карту

В некоторых случаях выполнение инструкции выше приводит к тому, что позиция, соответствующая внешнему накопителю, не появляется. Это может означать несколько вариантов проблемы.

Помимо этой статьи, на сайте еще 12375 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Как на Андроиде найти скрытые файлы и папки. Включить видимость скрытых папок и файлов на телефоне

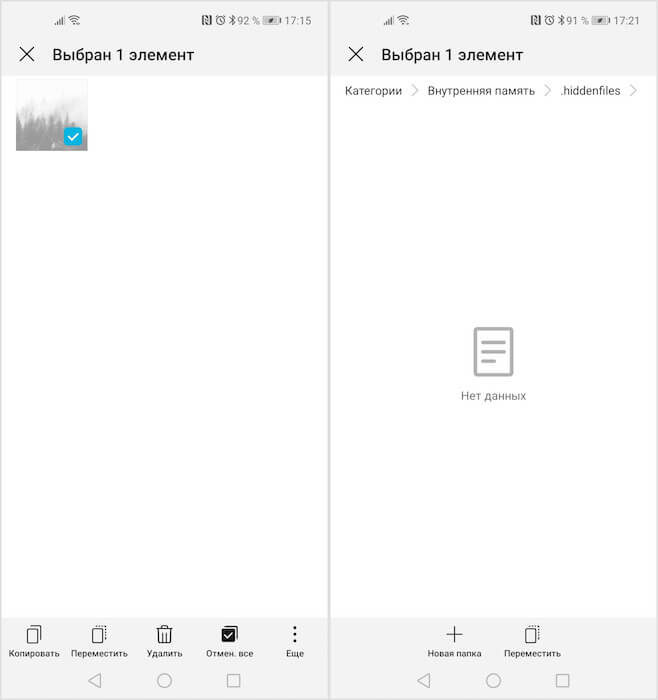

В целях безопасности некоторые файлы и папки в том числе и системные на телефоне могут быть скрыты. На этой странице мы покажем как найти скрытые папки и файлы на Андроиде смартфоне или планшете.

Системные папки и файлы отвечающие за стабильную работу телефона скрыты чтоб их случайно или по незнанию не удалили. Так же, на Андроиде можно скрывать и другие файлы, например на телефоне Honor можно скрыть фотоальбом с фото и видео файлами или создать защищенную паролем папку с любыми файлами, но все это зависит от производителя и модели смартфона. На телефонах с чистой версией Android есть приложение «Files» позволяющее включить отображение скрытых папок и файлов на телефоне. Так же, это приложение может скрывать внутреннюю память и карту памяти. Кстати, если у вас в Files не отображается хранилище «Внутренняя память» и «SD-карта», то скорее всего вы случайно нажали на кнопку «Скрыть хранилища». Чтоб включить видимость хранилища откройте приложение «Files» и нажмите на кнопку в виде трех точек  и в появившемся меню нажмите «Показать хранилища».

и в появившемся меню нажмите «Показать хранилища».

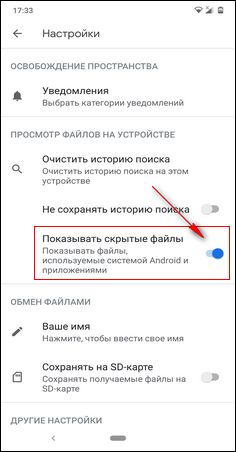

Чтоб найти скрытые файлы на Андроиде нужно сперва включить видимость скрытых папок и файлов. Давайте посмотрим как включить показ скрытых файлы на Android 10 чистая версия. Если этот способ не подойдет к вашему смартфону или планшету, то ниже будет другой способ для всех Андроид устройств.

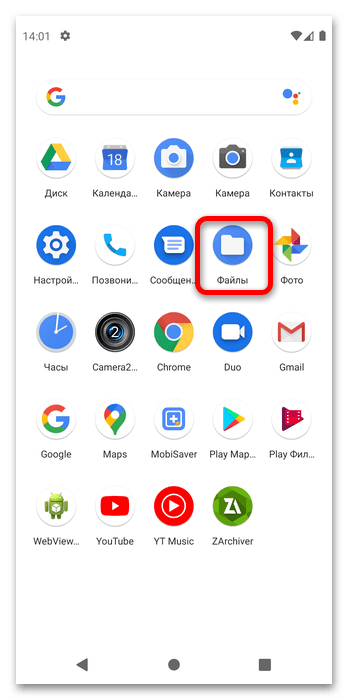

— Открываем на телефоне приложение «Files».

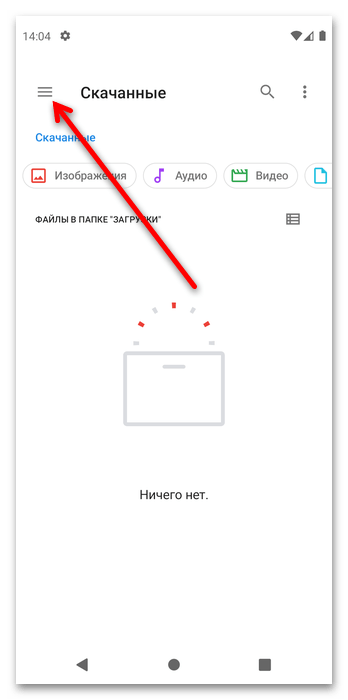

— Раскрываем меню нажав на кнопку в виде трех полосок  .

.

— В открывшемся меню переходим в «Настройки»  .

.

— В настройках включаем пункт «Показывать скрытые файлы».

Теперь можете смотреть скрытые файлы. Если не знаете, как найти на телефоне скрытые папки и файлы, то в этом же приложении Files есть поиск  , введите имя файла или папки и выполните поиск.

, введите имя файла или папки и выполните поиск.

Если на вашем телефоне файловый менеджер не может показать скрытые файлы и папки, то можете скачать с Play маркета одну из бесплатных приложений. Например, приложение «Сх Проводник» очень удобен, бесплатен, хорошие отзывы тех, кто установил на свой телефон.

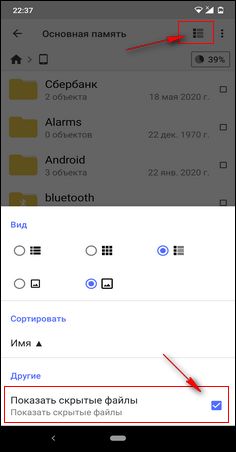

— Запускаем на телефоне менеджер файлов «Сх Проводник».

— Выбираем «Основная память» или «SD-карта».

— Далее нажимаем на меню  .

.

— Теперь включаем пункт «Показать скрытые файлы» после чего вы можете увидеть все скрытые папки и файлы в выбраненной папке. Смотрите на прикрепленную картинку, где выделены нужные пункты.

Чтоб найти скрытые файлы на телефоне включите поиск в приложении и ведите название файла и папки для поиска.

Надеюсь, статья о скрытых файлах на Андроид оказалась полезной. Не забудьте оставить отзыв и указать модель устройства и способ которым вы смогли найти скрытые файлы на телефоне, чтоб и другим осталась от вас полезная инфа. Спасибо за отзывчивость!

Автор статьи Иванов Максим. Размещена 08.06.2020г.

Отзывы о скрытых файлах и паках на Андроиде

Добавить отзыв или поделиться полезной информацией по теме страницы.

Оставляя отзывы, Вы помогаете

другим сделать правильный выбор.

ВАШЕ МНЕНИЕ ИМЕЕТ ЗНАЧЕНИЕ.

3 способа выявить сразу все скрытые файлы на Андроиде — почему это важно?

Смартфоны, работающие на операционной системе Android, позволяют юзерам скрывать отдельные медиафайлы и папки. И хорошо, если информация была скрыта самим пользователем, поскольку бывают и другие ситуации, когда вредоносные данные и приложения прописываются в памяти самостоятельно, занимают ее и не дают устройству функционировать нормально. Защитить устройство от потенциальной опасности скрытых файлов можно с помощью их регулярной проверки, и сделать это очень легко тремя способами.

Почему важно выявлять скрытые файлы на Андроид и чем они опасны

Операционная система Андроид известна своей «открытостью». У пользователей есть возможность вносить множество изменений, среди которых и скрытие данных. Сделать это совсем несложно. Для этого достаточно просто все необходимые данные переместить в одну папку, поставив точку в начале ее названия.

Но если с засекречиванием проблемы возникают редко, то с открытием данных – у каждого второго, особенно если папка была скрыта случайно.

Помимо некоторого неудобства, «невидимки» могут нести опасность для гаджета, при условии, что они были скрыты не самим пользователем. Некоторые приложения, скачанные со сторонних источников, несут в себе вредоносные программы, которые не отображаются пользователю.

Более того, нередко вирусы запускают процесс автоматического скрытия документов, внедряясь в корневую систему смартфона. Это может повлиять на работоспособность гаджета, сократить период его автономности, а также спровоцировать появление навязчивой рекламы.

Важно скачивать приложения исключительно из Play Market. Официальный магазин открывает доступ исключительно к проверенным утилитам. Но если подозрительное приложение уже загружено, следует воспользоваться антивирусом, а также проверить смартфон на наличие скрытых папок.

Три надежных способа выявить всю скрытую информацию

Существует несколько действенных способов открытия невидимых файлов. Некоторые смартфоны позволяют сделать это без стороннего софта, тогда как другие не справятся с задачей без специальных приложений.

CX Проводник

Лучшим помощником в поиске скрытых данных станет CX Проводник. Утилиту можно скачать бесплатно на Play Market. Софт приложения удобен и интуитивно понятен. Процедура не займёт много времени.

Для поиска засекреченных папок:

Шаги 4-6 рекомендовано повторить с каждым типом мультимедиа. Буквально 5 минут, и смартфон покажет все засекреченные данные.

Настройки

Способ подойдёт для открытия данных, которые были скрыты пользователем вручную. При этом стоить быть готовым к тому, что не на всех Андроидах есть такая возможность, поскольку все зависит от версии операционной системы.

Для поиска «невидимок»:

Соблюдения этого пошагового алгоритма будет достаточно для получения доступа к скрытым документам. Однако такой способ, как правило, не показывает вирусы, которые были скрыты сторонним приложением.

Приложение Amaze File Manager

Сторонний файловый менеджер Amaze File Manager можно скачать в официальном магазине ОС Android. Утилита позволяет быстро получить доступ ко всем данным на смартфоне.

Алгоритм поиска:

Важно! Отличительной чертой скрытых документов является точка в начале их названия. Например: «.foto», но без кавычек.

Открытость операционной системы Android позволяет скрывать и открывать файлы и папки в любой момент. Всего несколько кликов, и доступ к таким невидимкам открыт, после чего их можно смело проверять на наличие вирусов и другого вредоносного ПО.

Android: извлекаем данные с зашифрованной SD-карты и получаем доступ к скрытым методам

Содержание статьи

Сегодня в выпуске: обзор систем безопасности Android, объяснение атак типа Cloak & Dagger, гайд по извлечению данных с зашифрованной карты памяти, обход ограничений на загрузку нативных библиотек и доступ к скрытым Java-методам, уязвимость в Android Download Provider. А также: несколько инструментов пентестера и подборка библиотек для программистов.

Почитать

Как Android обеспечивает безопасность

The Android Platform Security Model — написанный сотрудниками Google вайтпейпер, посвященный теории и практике реализации подсистем безопасности в Android. В документе много воды, но есть и хоть и не новая, но полезная новичкам информация. Наиболее интересные моменты:

Как работают атаки класса Cloak & Dagger

Cloak and Dagger — Mobile Malware Techniques Demystified — небольшая заметка о том, как работают атаки класса Cloak & Dagger. Мы писали об этом типе атак еще в 2017 году, но тогда рассмотрели только одну из них: кейлоггер, не требующий дополнительных прав в системе. Эта статья посвящена другой атаке, позволяющей заставить пользователя включить настройку доступа к AccessibilityService (позволяет перехватывать любые нажатия пользователя и нажимать кнопки интерфейса за него), замаскировав переключатель под нечто безобидное.

Атака использует разрешение SYSTEM_ALERT_WINDOW, которое приложения из Google Play получают автоматически. SYSTEM_ALERT_WINDOW позволяет выводить элементы интерфейса поверх других приложений, то есть реализовать такие вещи, как плавающие окна, меню, панели управления. Создатели вирусов быстро смекнули, что эту возможность можно использовать для перекрытия текущего окна на экране и обмана пользователя, поэтому с версией Android 5 Google выкатила защиту, которая проверяет, не был ли перекрыт какой-либо опасный для включения элемент интерфейса оверлеем, и отказывается его включить, если это так. Поэтому Cloak & Dagger вместо одного оверлея на весь экран создает несколько небольших и выкладывает их вокруг элемента управления, так что в результате защита не срабатывает.

Обход защиты на включение AccessibilityService с помощью трех-четырех оверлеев

Обход защиты на включение AccessibilityService с помощью трех-четырех оверлеев

Атака работает на Android версий 4.4.4–7.1.2, исходный код доступен.

В дополнение можно отметить еще одну статью на смежную тему: Android Toast Overlay Attack: “Cloak and Dagger” with No Permissions. Ее авторы пошли еще дальше и реализовали ту же атаку вообще без использования разрешения SYSTEM_ALERT_WINDOW. Вместо него они засунули все оверлеи в toast-сообщение, то самое, которое позволяет выводить в нижней части экрана информационные сообщения. Как оказалось, такие сообщения тоже представляют собой полноценные полноэкранные окна, большая часть которых прозрачна. И у приложения есть доступ к этому окну и возможность его изменять.

Как получить доступ к зашифрованной карте памяти

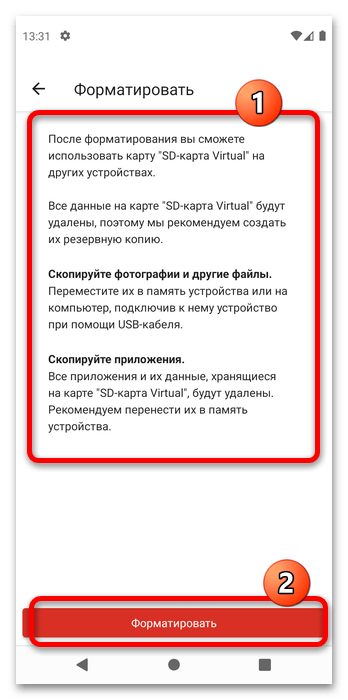

Recovering data from a failing Android adoptable storage — статья о том, как восстановить данные с карты памяти, отформатированной с помощью механизма Adoptable Storage. В отличие от обычного подключения SD-карты, Adoptable Storage создает на карте памяти зашифрованный том, форматирует его в файловую систему ext4, а затем подключает ее к основному хранилищу данных так, что на нее можно сохранять не только фотки с пляжа, но и приложения, их данные и любую другую информацию, которая обычно хранится только во внутренней памяти устройства. Другими словами, Adoptable Storage позволяет расширить встроенную память устройства.

Но есть одна, а точнее две смежные проблемы: 1) если вставить карту памяти в другой телефон — он ее не увидит из-за отсутствия ключа для расшифровки данных; 2) если что-то пойдет не так (например, карта памяти начнет сбоить), восстановить данные с нее не получится, точнее получится, но через одно место. Как через это место восстанавливать данные, описано в статье.

Для начала на телефоне необходимо получить права root. Затем подключить карту памяти к Linux-машине (macOS тоже должна подойти, но действия описаны именно для Linux) и снять ее образ. Обычный dd в этом случае не подойдет, так как, если карта памяти начала сбоить, он, скорее всего, вывалится с ошибкой Input/output error. Выручит ddrescue, который предназначен как раз для таких случаев:

Далее необходимо извлечь из памяти устройства ключ шифрования (на устройствах с активным модулем TEE такой трюк, скорее всего, не пройдет):

Используем полученный ключ, чтобы смонтировать файловую систему:

Это все. Далее автор рассказывает, как залить файлы на другую карту памяти и изменить размер файловой системы. Про это можно прочитать в оригинальной статье. Также стоит отметить, что если карты памяти одинакового объема, то можно вообще не заморачиваться с подключением файловой системы на компе и копированием ключа, а просто залить полученный на первом шаге образ на новую карту памяти с помощью того же ddrescue:

Как обойти ограничения на доступ к внутренним библиотекам и методам

Android Runtime Restrictions Bypass — статья о том, как обойти ограничения на доступ к внутренним библиотекам и методам Android.

Начиная с Android 7 Google ввела ограничения на прямую загрузку нативных системных библиотек (например, /system/lib/libart.so ). Позже, уже в релизе Android 9, появилось ограничение на доступ к определенным скрытым методам, которые раньше можно было вызывать с помощью рефлексии. Как оказалось, эти механизмы достаточно просто обойти.

Проверка осуществляется в лоадере библиотек ( /system/bin/linker ), который создает для каждой JNI-библиотеки приложения структуру soinfo, которая хранит информацию о ней и пространствах имен, к которым она может получить доступ:

Все структуры soinfo размещены в мэпе g_soinfo_handles_map.

После этого попытка загрузить библиотеку будет успешной:

Ограничение доступа к внутренним методам Java API, предназначенным только для использования системными компонентами, реализовано иначе, а именно с помощью прямых проверок на доступ. Например, функция GetStaticMethodID, используемая для доступа к Java-методам из JNI-библиотеки, вызывает функцию FindMethodID, которая в том числе проверяет, доступен ли данный метод:

ShouldBlockAccessToMember() в конечном итоге вызывает метод Runtime::GetHiddenApiEnforcement(), который сообщает, стоит ли отклонить вызов или нет. При этом система может либо пропустить его без вопросов, либо вывести предупреждение, либо использовать черный и серый списки, которые содержат имена запрещенных к использованию методов.

Чтобы отключить проверку, мы должны перевести рантайм в режим «пропускать без вопросов» (EnforcementPolicy::kNoChecks), но для этого нам нужен доступ к самому рантайму:

Однако в этом случае компилятор (а точнее, линковщик) будет вынужден импортировать символ art::Runtime::instance_ в JNI-библиотеку, то есть слинковать ее с libart.so. И здесь мы столкнемся с ограничением пространства имен, а предложенный ранее метод его обхода не сработает, так как мы не сможем изменить пространство имен раньше, чем в память загрузится libart.so.

Но есть другой способ получить доступ к рантайму. Дело в том, что метод JNI_OnLoad, который запускается при загрузке JNI-библиотеки, в качестве первого аргумента получает указатель на art::JavaVMExt, который имеет метод GetRuntime(). Так что все, что нам остается, — это получить доступ к рантайму и отключить проверку:

Примечательно, что команда Android security team не считает описанные методы обхода нарушением безопасности (мол, не для безопасности они были придуманы), поэтому быстро дала согласие на обнародование информации и публикацию исходного кода PoC.

Описание уязвимостей в Android Download Provider

Multiple Vulnerabilities in Android’s Download Provider — статья исследователя, нашедшего три уязвимости в Android: CVE-2018-9468, CVE-2018-9493 и CVE-2018-9546. Все они затрагивают Download Content Provider, компонент, позволяющий любому приложению запустить загрузку файла из интернета так, чтобы пользователь видел уведомление с прогрессом загрузки.

Данные уязвимости были исправлены в сентябрьском и ноябрьском security-патчах.

Как скрыть файлы на Android без сторонних приложений

Несмотря на то что большинство современных смартфонов оснащены сканером отпечатков, который надёжно защищает наши данные, иногда у нас возникает необходимость скрыть те или иные файлы из быстрого доступа. Прямо скажем, это не совсем типичная потребность, однако время от времени она может возникать у каждого. Например, если нужно не допустить ребёнка до информации, которая не предназначается для столь юных глаз, или – такое тоже случается – утаить что-либо от кого-то из домочадцев. К счастью, в этом нет ничего сложного.

Скрыть файлы на Android можно и без стороннего софта

Само собой, в Google Play имеется масса приложений, которые являются своего рода файловыми менеджерами. Они позволяют переносить туда все данные, которые необходимо скрыть от случайных глаз. А чтобы никто посторонний, взяв ваш смартфон в руки, не смог просмотреть всё, что было спрятано, такие приложения позволяют установить защиту либо паролем, либо биометрией, что хоть и надёжно, но всё-таки может подвергнуть скрытые данные риску раскрытия, ведь назначить на папку с тайнами другой отпечаток система не позволяет. Поэтому лучше всего пользоваться штатными методами.

Как скрыть файлы на Android

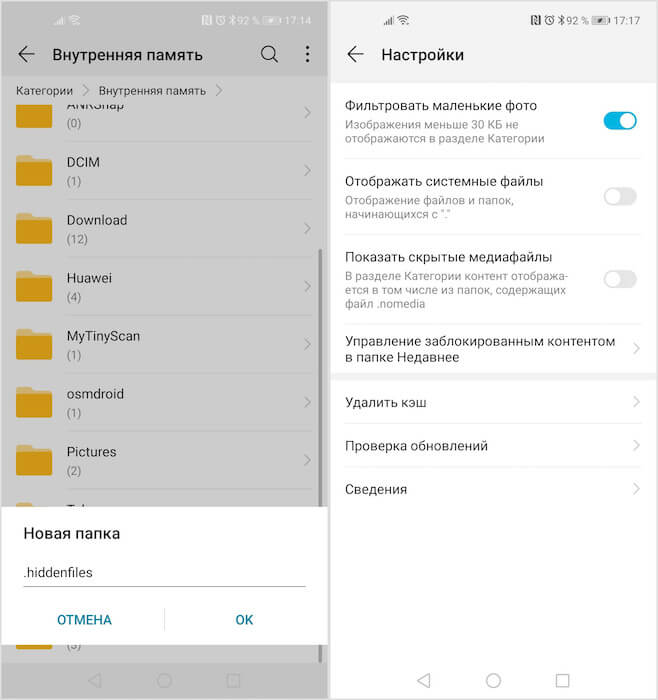

Как создать скрытую папку на Android

Как просмотреть скрытые папки на Android

Подпишись на наш канал в Яндекс.Дзен. Там много интересного.

Выполнение последнего пункта является обязательным, потому что, если вы не включите отображение системных файлов, – а именно их названия начинаются с точки – вам не удастся отыскать ту самую папку с тайным содержимым, которую вы создали. А если после просмотра спрятанных данных вы не отключите отображение системных файлов, кто-то посторонний может ненароком проникнуть в файловую систему вашего смартфона и увидеть то, что вы так хотели скрыть.

Самый надёжный способ скрыть файлы

Такой способ сокрытия данных, в отличие от использования сторонних приложений, на мой взгляд, является более надёжным. Дело в том, что он не предполагает установки на смартфон дополнительного софта и не приводит к появлению на рабочем столе новой пиктограммы. Конечно, часто разработчики пытаются сделать иконку своей программы максимально неприметной, например, имитируя штатное ПО. Однако из-за того что на все смартфоны под управлением Android используют разные оболочки с большим количеством дизайнерских отличий, они делают приложения для безопасного хранения секретных данных белой вороной, повышая вероятность их обнаружения.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Вы ещё помните про Clubhouse? Ну, ту социальную сеть, где общаться нужно только голосом, собираясь в комнаты, да и то только на iOS. Думаю, вспомнили. Несмотря на то что она не предложила ничего революционного, искусственно ограниченная доступность на какое-то время сделала Clubhouse мега-популярной платформой. Из-за этого там даже зарегистрировались звёзды мировой величины, чем только добавили ей очков. Жаль только на Android Clubhouse оказался недоступен. Но теперь разработчики выпустили совместимую версию сервиса и в Google Play.

Не знаю, как у вас, а у меня бесконтактная оплата является, пожалуй, самой часто используемой функцией смартфона. Благодаря ей я перестал носить с собой кошелёк с наличными и даже банковские карты, которые носить просто в кармане – тот ещё риск. Не ровен час, как они вывалятся оттуда, если вы вдруг неосторожно вынете оттуда руку или неудачно сядете. Короче, штука очень удобная. Однако до недавнего времени через Google Pay можно было платить только фиатными деньгами, но теперь можно будет расплачиваться ещё и криптовалютой.

Думаю, у вас, как и у меня, завалялись дома непроявленные фотоплёнки. Проявить их, наверное, всё ещё можно. Но даже просто найти фотоателье, где этим займутся, будет нетривиальной задачей, не говоря уже о цене, которая явно будет не самой низкой, учитывая специфичность предоставляемой услуги. Так бы и лежала плёнка мёртвым грузом где-нибудь в шкафу или на антресолях, если бы не специальное приложение для Android, которое позволяет в считанные секунды оцифровать фотоплёнку телефоном.

Такое скрытие работает только от полных чайников. Любой сможет обратно отобразить скрытые файлы, не говоря уже о том, что сторонние файловые менеджеры типа Total commander отображают скрытые файлы и папки.