Подмена телефонного номера как инструмент мошенников

За последнее время в России большое распространение получил новый способ мошенничества – звонки с подделкой входящего телефонного номера, один из направлений социальной инженерии. Как это используют преступники, что такое подмена номера телефона и как можно бороться с мошенничеством подобного рода следует разобраться максимально подробно. Кроме того, стоит обратить внимание на то, что в середине декабря 2019 года, стало известно, что ЦБ РФ и Министерство связи разрабатывают механизм для блокировки преступной деятельности подобного рода.

Что такое подмена номера телефона

Современные технологии, различные приложения и утилиты, позволяют осуществлять телефонные звонки анонимно, изменяя номер, отображаемый на экране мобильного телефона абонента, который получает входящий звонок. Подмена номера при звонке в основном используется мошенниками или организациями по поиску клиентов, хотя первоначально эта функция задумывалась как способ разыграть друзей.

Как подмена телефонного номера используется мошенниками?

Чаще всего подмена телефонного номера используется в мошеннических целях, хотя эта возможность создавалась для совершенно других целей.

В итоге на сегодняшний день злоумышленники используют специализированное программное обеспечение не только для звонков, но и для отправки SMS. Обычно мошенничество этой категории можно разделить на несколько основных типов:

Это только самые популярные и распространенные способы мошенничества, в которых используетя подмена номера телефона. В зависимости от того, какими инструментами пользуются злоумышленники, различаются и методы обмана доверчивых абонентов. В любом случае, чтобы не потерять денежные средства и не раскрывать данные о своей банковской карте, не следует отвечать на явно подозрительные звонки и SMS. Тем более никому нельзя сообщать личные данные, данные о банковском счете и картах, а также информацию о родственниках, даже если номер, с которого поступает телефонный звонок вам знаком. И никогда не отправляйте деньги, если просьба об этом поступила от родственника или друга в SMS-сообщении, либо другим подозрительным или нетипичным для него способом.

Подмена номера телефона — возможные инструменты

Из общедоступного программного обеспечения наибольшей популярностью пользуются различные мобильные приложения, а также компьютерные программы для создания виртуального телефонного номера, например Skype. Кроме этого свои услуги злоумышленникам предлагают различные платные сервисы и сайты. Самой популярной программой, с помощью которой осуществляется подмена телефонного номера является «Changing number», которая взымает плату за предоставление своих услуг, а также за каждую минуту звонка, соответственно выбранному тарифному плану.

В Deep Web продается различное программное обеспечение, предназначенное для профессионального «холодного обзвона клиентов», а также утилиты, с помощью которых происходит подмена телефонного номера.

В связи со сложившейся ситуацией Минкомсвязи, совместно с ЦБ РФ планирует разработать инструменты эффективной борьбы с подобными видами мошенничества, в том числе путем блокировки различных специализированных программ.

Что предлагает Минкомсвязи и Центральный Банк?

19 декабря 2019 года, глава центра по мониторингу и реагированию на преступления в кредитно-финансовой сфере, ЦБ РФ, Артем Калашников, рассказал о том, что вместе с Минкомсвязи уже разрабатываются методы эффективной борьбы с такой проблемой как подмена телефонных номеров.

Как сообщил глава отдела ЦБ, вся суть решения назревшей проблемы заключается в том, что необходимо заблокировать доступ к нормативным базам, а также осуществлять эффективный контроль операций, проводимых через сеть общего пользования, блокируя мошеннический трафик.

Специалисты ЦБ РФ и Минкомсвязи разрабатывают соответствующие технические меры, но как именно они будут реализованы, станет известно только в 2020 году.

В любом случае, необходимо помнить о том, что личные данные, информацию о банковском счете и банковских картах, а также контакты родных и близких людей, нельзя предоставлять никому, даже если это настоятельно требуют. Мошенники используют различные методы обмана и вымогания денег, поэтому позаботиться о собственной безопасности придется самостоятельно. Не следует рассчитывать на защиту со стороны правоохранительных органов и банков, так как многие способы, применяемые злоумышленниками, остаются актуальными им, даже в случае использования самых современных методов борьбы со стороны государственных органов.

Если вы все-таки попались на уловку мошенников, необходимо немедленно обратиться в ближайшее отделение полиции или подать онлайн — заявление, а также обратиться за помощью в ваш банк, с целью своевременно заблокировать доступ преступников к вашим денежным средствам.

Пожалуйста, оставляйте ваши мнения по текущей теме материала. За комментарии, дизлайки, лайки, подписки, отклики низкий вам поклон!

Как подменить номер на iPhone. Тоже в тему дня

Иногда возникает необходимость изменить свой номер, чтобы собеседник его не узнал. Причины у всех разные, поэтому не будем их рассматривать. Наша задача – рассказать обо всех способах подмены номера на iPhone.

Для начала разберёмся, как работает подмена номера. На самом деле очень просто: когда вы звоните, у собеседника высвечивается знакомый либо неизвестный номер телефона. Тут уж всё от настройки зависит.

Совершать подобные вызовы могут и владельцы iPhone, ничего сложного в этом нет.

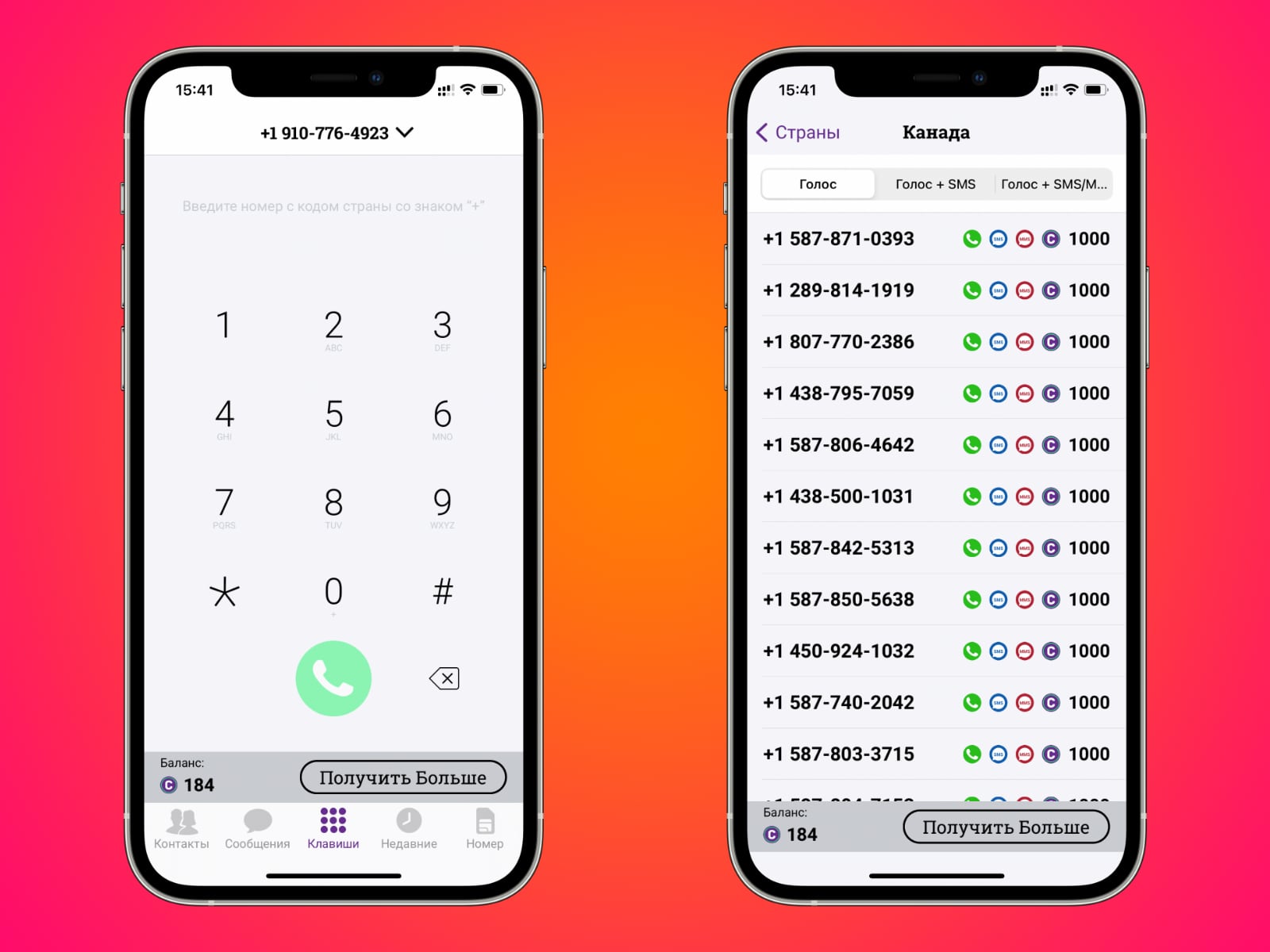

Способ №1. Приложение Второй номер телефона

С помощью данного приложения вы можете арендовать номер телефона и звонить любому человеку с него. На выбор предоставляется множество номеров, зарегистрированных в разных странах.

После того как вы подключили номер телефона, можете совершать звонки через приложение. У собеседника будет высвечиваться уже незнакомый номер.

У данного способа есть два минуса. Первый заключается в том, что российских номеров нет, а на зарубежные никто не отвечает.

Второй минус связан с покупками внутри приложения. Для оформления номера и оплаты звонков используется собственная валюта. Расценки следующие:

▪️ 1500 кредитов: 279 рублей

▪️ 4000 кредитов: 749 рублей

▪️ 7500 кредитов: 1390 рублей

▪️ 12500 кредитов: 2290 рублей

▪️ 50000 кредитов: 9490 рублей

Сколько стоит минута вызова неизвестно, но за 42-секундный разговор у меня списалось 316 кредитов. Аренда американского номера на месяц обошлась в 1000 кредитов.

Помимо этого, вы не сможете пользоваться приложением без подписки. Она стоит 999 рублей в месяц.

Способ №2. Подмена номера через SIP или VoIP

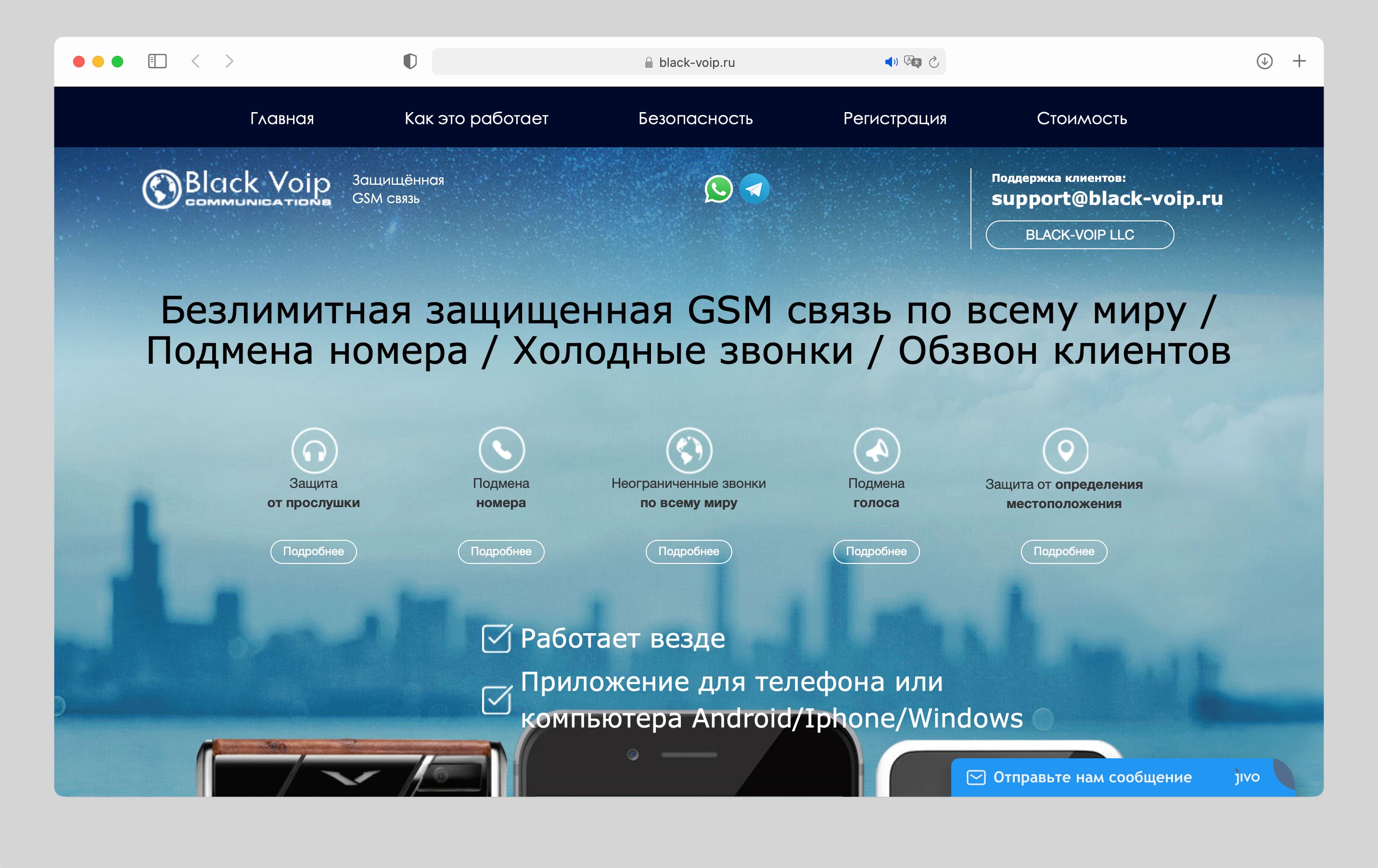

В интернете есть много сайтов, которые предлагают услуги по подмене номера с помощью технологии SIP или VoIP. Black-voip один из них.

Весь процесс подмены номера очень прост: вы звоните с обычного номера телефона, провайдер меняет его через USSD-канал и у собеседника уже высвечивается другой номер.

Black-voip может подменить номер на любой, даже начинающийся с 8-800. Кроме того, сервис позволяет искажать голос во время звонка.

Единоразовое подключение к Black-voip стоит 680 рублей, а минута разговора обойдется в 80 копеек.

Подобных сервисов в интернете очень много, цены у всех примерно одинаковые.

После регистрации необходимо будет ввести данные в специальное VoIP-приложение на айфоне. Например, Zoiper.

Способ №3. Смена номера SIM-карты

Не совсем подмена, но тоже сгодится. Все операторы позволяют менять номер SIM-карты без замены симки.

Это делается очень просто, но такой способ подойдет точно не всем, поскольку в таком случае вы потеряете свой постоянный номер телефона.

Как сменить номер МегаФон

1. Выберите новый номер в интернет-магазине МегаФона

2. Обратитесь с соответствующей в службу поддержки в личном кабинете МегаФона либо в приложении

Номер меняется в день обращения. Услуга стоит 100 рублей, плюс стоимость выбранного номера.

Как сменить номер МТС

1. Выберите новый номер на сайте МТС

2. Позвоните по номеру 8-800-250-0890 и сообщите о своем решении оператору

Смена номера стоит 73 рублей.

Как сменить номер Билайн

1. Воспользуйтесь услугой Номер на выбор

2. Выберите новый подходящий номер

Обычная смена стоит 30 рублей. За красивую комбинацию придется доплатить.

Способ №4. Покупка eSIM

Самый оптимальный способ, если вы просто хотите позвонить человеку с незнакомого номера. Можно, конечно, купить обычную SIM-карту, но в таком случае придется переставлять симки, а это не очень удобно, к тому же постоянно одновременно их использовать невозможно.

С eSIM таких проблем нет. Сейчас многие операторы продают eSIM, кроме МегаФона, у которого они закончились. Зато в МТС и Билайне есть eSIM. Получить электронную симку можно на сайте МТС и в приложении Билайна.

Процесс покупки и регистрации eSIM почти не отличается от оформления обычной симки. Разве что вместо куска пластика вы получите ссылку для добавления eSIM в настройки.

Стоимость подключения eSIM зависит от выбранного тарифа. Цены начинаются от 100 рублей.

HackerSIM: подделка любого телефонного номера. CTF по социальной инженерии

«Народ не должен бояться своего правительства, правительство должно бояться своего народа»

«Privacy is ultimately more important than our fear of bad things happening, like terrorism.»

Уверены ли вы, что вам звонит тот, за кого себя выдает? Даже если высвечивается знакомый номер.

Недавно я обзавелся «хакерской симкой всевластия». Которая помимо лютой анонимности имеет фичу — подделка номера. Расскажу как это происходит.

Чак на своем телефоне, куда вставлена HackerSIM, набирает команду *150*НомерАлисы# и через секунду получает подтверждение, что номер успешно «подделан». Затем Чак звонит со своего телефона Бобу. Телефон Боба принимает вызов, и на нем высвечивается, что ему звонит… Алиса. Profit.

Далее события разворачиваются в зависимости от социнженерного (или чревовещательного) таланта Чака.

Я начал разыгрывать своих хороших знакомых.

«Да ты просто взял его трубку и звонишь мне с его телефона», могли бы сказать жертвы розыгрыша, но я выбирал такие номера для подделки, которые исключают такую возможность, например, подделывал тех людей, которые сейчас в другой стране. Реакция происходит по классической схеме: отрицание, гнев, торг, смирение и «где взял, хочу себе такую же».

Мы имеем большую дыру в системе коммуникации на основе телефонной связи. А многие (даже матерые пранкеры) не знают про технологию подделки номера. Симки всевластия уже в свободной продаже, а мир к этому еще не готов, поэтому. Есть баг в мозгу — доверять входящему звонку со знакомого номера. Вроде даже есть сервисы с идентификацией по номеру телефона.

Мемберы хакспейса мне намекнули, что теперь они знают кого бить, если их кто-то разыграет по телефону, на это я ответил, мол этих симок по Москве уже сотни. Они уже есть у самых продвинутых пентестеров, которые проверяют security awareness в крупных организациях на устойчивость к социнженерным атакам.

Могу продемонстрировать вам пару звонков. Всем не позвоню, ибо дороговато, но на 15-20 звонков меня хватит.

Присылайте мне свой номер, и номер, с которого мне позвонить (подделать). Приоритет хабрачитателям с положительной кармой. (Если у вас нет аккаунта, но вам очень хочется, пишите на почту, попробуем договориться).

CTF по социальной инженерии

Цель: провести экспресс-аудит безопасности телефонной коммуникации и выявить основные угрозы и векторы атак (в т.ч. и социльно-инженерных), выявить потенциально возможный ущерб и просто попить пивка с интересными людьми.

Технология работы HackerSIM и подделки номера

Процедура регистрации телефона в сети и выбора соты

После каждого включения телефона происходит процедура выбора сети и регистрация абонента в этой сети.

После включения телефона с обычной SIM-картой, производится сканирование частот и выбор соты с наивысшим уровнем сигнала. HackerSIM работает только с сотой уровень сигнала, которой является второй по своему значению. Данный алгоритм обеспечивает защиту от комплексов перехвата.

После процедуры синхронизации происходит идентификация оборудования и аутентификация абонента в сети. Обычная SIM-карта производит процедуру аутентификации в сети оператора согласно Алгоритму А3. Данный протокол производит вычисление ключа SRES, который позволяет завершить процедуру аутентификации. Для вычисления ключа SRES в алгоритме А3 используются параметр IMSI и Ki. В обычной SIM-карта параметр IMSI вшит в SIM-карту и он не меняется. В HackerSIM несколько профилей со своими парами IMSI + Ki.

Шифрование в сети GSM

Шифрование сессии обеспечивает алгоритм шифрования А5, который использует в своих вычислениях Кс (сессионный ключ). Кс в свою очередь вычисляется алгоритмом А8, который использует параметры Ki и RAND. В обычной SIM-карте параметр Ki является неизменным, как и IMSI. HackerSIM использует несколько профилей со своими парами IMSI+Ki. Чтобы понизить уровень шифрования A5/1 до A5/2 или A5/0, оператор со своей стороны или комплекс перехвата отправляет служебную команду на номер мобильного абонента MSISDN. У обычной SIM-карты мобильный номер MSISDN привязан к конкретной паре IMSI+Ki и хранится у оператора эмитента. HackerSIM не принадлежит ни одному из операторов и не имеет жёстко привязанного MSISDN, так как имеет несколько профилей.

Даже если HackerSIM попадает в зону подсистемы базовых станций BSS и команда о снятии шифрования производится по средствам широковещательного сообщения Paging Request, он не сможет выполнить данную команду, так как данный исполнительный механизм в алгоритме HackerSIM отсутствует.

Абонент обычной SIM-карты после набора номер нажимает кнопку вызова. В этот момент телефон посредством высокоскоростного канала управления FACCH отправляет сигнал ALERT на BSS (подсистему базовых станций), а оттуда на MSC (центр коммутации). Далее коммутатор отправляет сообщение Address Complete на вызывающего абонента. Абонент, сделавший вызов, слышит гудки, а второй абонент звонок вызова. Зная мобильный номер абонента А или Б (MSIDIN) можно получить от биллинга оператора все детали звонка и саму сессию. Так же можно перехватить эту сессию по воздуху посредством комплекса перехвата. Абонент HackerSIM, после набора номера нажимает кнопку вызов. В этот момент происходит сброс вызова. Одновременно по сигнальному каналу отправляется команда в зашифрованном виде на серверную АТС (автоматическую телефонную станцию) HackerSIM.

АТС через ОКС№7 (SS7) запрашивает у VLR (визитный регистр) для того, чтобы для данной SIM-карты и для данного звонка выделить временный номер MSRN (Mobile Station Roaming Number). Как только оператор выделил нашей SIM-карте MSRN, АТС начинает процедуру звонка на этот MSRN. В этот момент происходит вызов на HackerSIM. После того, как абонент HackerSIM поднял трубку, открывается первое плечо. Далее АТС начинает процедуру дозвона второму абоненту. После того, как второй абонент поднимает трубку, открывается второе плечо (технология Call Back). При данной логике совершения звонка невозможно получить информацию с биллинга оператора так, как не известно, на каком операторе зарегистрирована в данный момент карта HackerSIM, нет публичного идентификатора MSISDN, по которому можно было бы получить IMSI, Ki и IMEI. Даже если абонент Б находится на контроле, не возможно понять с кем был разговор. Так как сессия состоит из двух плеч, в разрыве которой стоит серверная АТС. Таким образом, невозможно определить круг Вашего общения.

Звонок на обычную SIM-карту происходит согласно стандартным процедурам. После выполнения процедуры вызова и назначении TMSI (временного идентификатора мобильной станции) в зоне действия VLR, происходит приземление трафика, и сессия считается установленной. При этом биллинг оператора фиксирует с какого устройства инициирован звонок, место положение принимающего устройства в момент сессии (локация), длительность разговора и т.д. Звонок на HackerSIM осуществляется следующим образом. К HackerSIM присваивается виртуальный номер DID, который принимая звонок из сети, преобразовывает его в SIP протокол и маршрутизирует его на АТС. В свою очередь АТС определяет конкретного абонента, которому присвоен данный DID запускает процедуру вызова, описанную выше. Таким образом, невозможно определить местоположение HackerSIM взаимосвязи между обоими абонентами, так как в разрыве всегда находится АТС.

Подделка номера телефона — как этим пользуются мошенники?

Какие технологии используются для подмены номера телефона?

Телефонные мошенники применяют различные технологии для обмана абонентов. Одна из них — подделка номера телефонов. Когда звонит злоумышленник, на телефоне отображается подмененный номер, например, Сбербанка (900) или другой организации.

Мошенники подменяют номер и звонят потенциальным жертвам со следующими намерениями:

Технология подмены номера через CallerID

Злоумышленники занимаются подменой CallerID (num) — номера телефона, который отображается на определителе. Выполнить это несложно, особенно для технических специалистов. Достаточно изучить небольшой «мануал» — инструкцию по подмене номера.

Проблема в том, что по закону SIP-провайдер (провайдер интернет-телефонии) должен следить, чтобы подмену номера не использовали мошенники. Если попробовать совершить звонок с CallerID (num), который не соответствует данным в регистре провайдера, обычному пользователю будет отказано в выполнении действия.

Несмотря на это, владельцы бизнеса могут договориться с интернет-провайдером, потому что для холодного обзвона клиентов им требуется подмена CallerID (num). Поэтому SIP-провайдеры идут на встречу организациям, которым нужна подобная услуга.

К сожалению, оператор из службы поддержки провайдера не всегда может определить, кто обращается за помощью: настоящая организация или мошенники (подставная фирма). И те, и другие могут предоставить все необходимые документы по запросу.

Если вы стали жертвой мошенников, которые занимаются подменой номера, нужно срочно обратиться к провайдеру. У него есть лог SIP-диалога: здесь хранятся различные данные об абоненте, который звонил с измененного номера. Когда данные будут получены, нужно обратиться в полицию и сообщить о факте мошенничества. После этого провайдер должен заблокировать злоумышленников, которые занимаются подменой CallerID (num), и расторгнуть с ними договор об оказании услуг связи. Если мошенники используют зарубежных провайдеров, нужно писать письмо на контактный e-mail. Злоумышленники редко пользуются зарубежными SIP-провайдерами — это слишком дорого.

Бывают случаи, когда мошенники взламывают незащищенный Asterisk — настроенный сервер IP-телефонии, которую используют частные организации. После этого мошенники звонят за чужой счет.

Чтобы выполнить подмену CallerID в Dialplan (формальное описание схемы маршрутизации и обработки телефонных звонков), нужен доступ к его конфигурации. Это сложный процесс, который требует полноценный взлом сервера Linux с получением root-прав. Из-за высокой сложности он используется очень редко.

Сайты для подмены номера

В некоторых случаях мошенникам не требуются технические навыки для подмены номера. Достаточно воспользоваться специальными онлайн-сервисами, которые предлагают подобную услугу. Например, сайты Black-VOIP.ru, FakeNumbers.ru и xho.ru предлагают пользователям звонить с подменой номера по всему миру (поддерживается возможность бесплатных звонков на все номера SIP-операторов). Также можно отправлять SMS-сообщения с любого номера. Дополнительно предлагается услуга подмены голоса — смена тембра и тональности голоса выполняется в режиме реального времени.

Подобные онлайн-сервисы позиционируются как инструменты для розыгрыша: можно позвонить другу или родственнику с неизвестного номера и разыграть его. К сожалению, услугами таких сайтов пользуются злоумышленники, которые пытаются получить деньги от абонентов обманным путем.

Мы рекомендуем не пользоваться услугами таких сайтов. Лучше изучите главные мошеннические схемы и не дайте себя обмануть.

HackedSim. Звонок с любого номера — вымысел или реальность?

На прошлой неделе на хабре появилась статья про HackerSIM с интригующим названием и многообещающем содержанием. Суть статьи сводилась к следующему: за существенную сумму, на порядок превышающую стоимость обычной sim-карты, некие ребята предоставляют Вам свою sim-карту, которая позволяет «безопасно звонить с любого номера из любой страны с любым голосом на выбранные номера» (в кавычках потому, что здесь цитируется агрегация тезисов из ранее упомянутой статьи). Посмотрев комментарии, выяснилось, что к данной теме проявляется живой интерес, но ни у кого нет точного понимания, как это работает и работает ли вообще.

На прошлой неделе на хабре появилась статья про HackerSIM с интригующим названием и многообещающем содержанием. Суть статьи сводилась к следующему: за существенную сумму, на порядок превышающую стоимость обычной sim-карты, некие ребята предоставляют Вам свою sim-карту, которая позволяет «безопасно звонить с любого номера из любой страны с любым голосом на выбранные номера» (в кавычках потому, что здесь цитируется агрегация тезисов из ранее упомянутой статьи). Посмотрев комментарии, выяснилось, что к данной теме проявляется живой интерес, но ни у кого нет точного понимания, как это работает и работает ли вообще.

Немного подумав с коллегами, мы решили рассказать, как данная услуга осуществима в реальной жизни.

Изначально мы были скептически настроены по поводу содержания приведённой выше статьи, очевидно написанной неспециалистом в данной области, поэтому решили посмотреть, что на эту тему есть в интернете. Вот несколько ресурсов (safecalls.ru, видео работы, ещё одно видео), которые нас убедили в работоспособности предлагаемой услуги (под вопросом осталась только заявленная безопасность звонков, так как мы не смогли рассмотреть этого на видео, поэтому её наличие ещё будет обсуждаться далее). Кроме того добавились такие требования, как работа с любыми мобильными телефонами и смартфонами, отсутствие необходимости установки программ и наличия подключения к интернету.

Описание работы услуги

Мы постараемся не утомлять читателя техническими подробностями и опишем некоторые процессы на достаточно абстрактном уровне. В случае интереса к каким-то неосвещённым деталям, просим писать вопросы в комментарии. Надеемся, это дополнит общую картину.

Подключение и регистрация в сети

При установке новой sim-карты, первым делом телефон пытается подключиться к домашней сети. Как уже было много раз написано, телефон сортирует доступные частоты по уровню сигнала в порядке убывания и затем настраивается на них по очереди в поисках своего оператора, пока данный процесс не завершится успехом. Рассматриваемая sim-карта, как заявлено, работает в любых странах мира, поэтому, очевидно, что, как правило, работа её проходит не в домашней сети – sim-карта находится в роуминге и для связи использует базовые станции, предоставляемые другими операторами. Только другие операторы «просто так» не предоставляют своё оборудование «не своим» клиентам, происходит это лишь в том случае, если между операторами заключены роуминговые соглашения.

Однако, во-первых, ассоциация GSM старается широко распространить стандартизованные роуминговые соглашения, а во-вторых никто не проверял как работает данная сим-карта в других странах. По непроверенным данным в современном мире чаще всего у всех со всеми есть эти соглашения, но здесь важно не это, а то, что у провайдеров такой услуги должен быть лицензированный оператор, который предоставляет им sim-карты, а у оператора есть роуминговые соглашения.

Как было только, что сказано по умолчанию Ваш телефон подключается к базовой станции с наибольшим уровнем сигнала. Но в целях обеспечения безопасности, а именно – защиты от IMSI Catcher’ов, при использовании данной sim-карты подключение происходит ко второй по мощности BTS (Base Transceiver Station). С технической точки зрения сделать это можно лишь на очень низком уровне, ведь всю логику работы с радиоканалом выполняет baseband processor (модем – отдельное устройство в Вашем телефоне со своей архитектурой и ОС). На Defcon 21 был представлен доклад «The Secret Life of SIM Cards», из него можно понять, что и на sim-карте есть своя ОС и свои приложения. При этом приложения на sim-карте могут отображать простейшие UI control’ы – к примеру услуга «Живой баланс» реализуется именно так, открывать url’ы, отправлять sms’ки, совершать звонки, получать уведомления о начале/завершении вызова.

Данные приложения пишутся на сильно урезанной версии языка Java и для взаимодействия используют SIM Toolkit (STK) API. Документации по поводу работы SIM Applets и baseband processor’а мало, но если функция выбора второй по мощности базовой станции работает, то реализоваться это может именно с помощью SIM Applet’а. Это действительно трудоёмкая и сложная работа (возможно даже невыполнимая — мы не изучали детально документацию на предоставляемый baseband’ом интерфейс), выполнить которую может только высококвалифицированный специалист, но наше мнение – эта функция не поддерживается в этих sim-картах, так как для её выполнения требуется очень много ресурсов, а результат мало того, что сомнительный, так и для абсолютного большинства незаметный (не каждый может проверить). Поэтому скорее всего это просто маркетинговая уловка. Ещё одним аргументом в пользу того, что данная функция не реализована является то, что написанное приложение нужно «залить» на sim-карту. Сделать это, естественно, может не кто угодно, а лишь обладатель ключа OTA Install Key, уникального для каждой sim-карты.

В презентации, указанной выше, есть слайд с оператором Shadytel и распространяемой им sim-картой с Ki, IMSI и OTA Install Key. Мы не знаем является ли он лицензированным, но если является, и организаторы услуги «Hacker SIM» используют этого или подобного оператора, то пользователю данной sim-карты должно плохо спаться, потому что пока он спит на его карту третьи лица могут вовсю заливать код (ведь они знают OTA Install Key).

Что касается принудительного использования алгоритма шифрования A5/1 для трафика между MS и BTS при участии данной sim-карты, то это опять отсылает нас к предыдущему абзацу. Команда на установление алгоритма шифрования приходит MS от BTS в сообщении Ciphering Mode Command протокола Radio Resource Management (поверх LAPDm). Таким образом, sim-карте нужно получить от baseband’а этот пакет и в случае «неподходящего» алгоритма отклонить команду и завершить соединение. Для всего этого baseband должен предоставлять sim-карте очень развитой интерфейс. И опять же встаёт проблема разработки и установки приложения на sim-карту (непонятно даже, что сложнее). Кроме того, возникает ещё один риторический вопрос: а почему только алгоритм A5/1 используется? Понятно, что A5/1 нужен для совместимости со старым оборудованием, но если телефон пользователя и оборудование оператора поддерживают A5/3, то почему бы не использовать его, ведь он, по мнению специалистов в области криптографии, безопаснее? Так что скорее всего и эта фича не реализована.

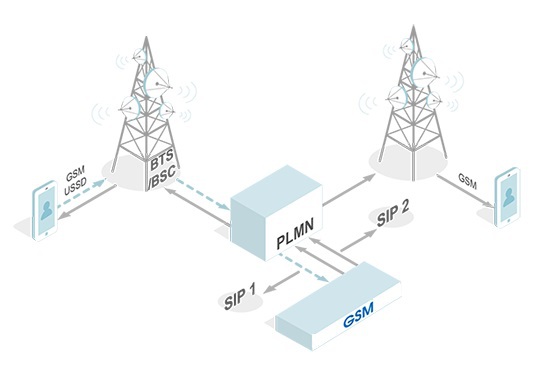

Осуществление звонка с любого номера

Теперь перейдём к самому интересному – тому, что демонстрируется в видео, подтверждается комментариями к статье, а значит и реализовано – совершению звонков с абсолютно любых номеров.

Идея данного приёма заключается в том, что для звонка в телефонных сетях для идентификации вызывающей стороны (Caller’а) используются одновременно два идентификатора: идентификатор номера, по которому выставляется счёт, и номера, который высвечивается на оборудовании принимающей звонок стороны (Callee).

Для начала важно понимать, что обычная телефонная сеть на самом деле состоит из двух. Первая сеть используется для передачи трафика вызовов пользователей, вторая — сеть с коммутацией пакетов, которая используется для установления голосовых вызовов, их завершения, поддержки различных других возможностей, в частности caller id и особых номеров, начинающихся с 800. Эта сеть и есть общеканальная система сигнализации № 7 (Signal System 7, SS7). Изначально доступ к ней имели лишь узлы коммутации и базы данных операторов связи. Однако позже доступ был частично расширен и на PBX (private branch exchange — частные корпоративные линии) для предоставления доступа к caller id и другим возможностям SS7 через ISDN PRI (вид подключения к ISDN и кабеля, используемого для него).

Очевидно, что с возможностью манипулирования сигнальной информацией в SS7 открываются широкие возможности для различных трюков в телефонной сети, в том числе и подмена исходящего номера. Для того, чтобы понять каким образом это делается необходимо рассмотреть процесс установки звонка в обычной телефонной сети. Во время совершения вызова коммутатор на вызывающей стороне формирует и отсылает принимающему коммутационному оборудованию два сообщения по каналу сигнализации SS7. Первое сообщение называется IAM (Initial Address Message). Оно содержит номер абонента, к которому пытаются дозвониться, а также специальный номер ANI (Automated Number Identification) по старой терминологии, или как он сейчас называется CHARGED DN. Этот номер используется для идентификации звонящего абонента и выставления счета (биллинга). Манипулировать им, как правило, невозможно. Этот номер формируется и отправляется коммутационным оборудованием обслуживающего клиента оператора связи. ANI или CHARGED DN высвечивается при приеме звонка у экстренных служб (т.е. вариант позвонить в МЧС с фэйковым номером отпадает – у них на оборудовании отображается ANI, который в общем случае не подменить) и может быть получен частными клиентами для входящих вызовов при использовании доступа к телефонной сети при помощи PRI или SIP.

Коммутационное оборудование принимающего оператора в ответ на первое сообщение IAM формирует второе, которое называется INR (Information Request) и в свою очередь тоже отправляет его по каналу сигнализации SS7 коммутационному оборудованию оператора абонента, осуществляющего вызов.

В ответ на это сообщение, коммутационное оборудование оператора абонента, совершающего вызов, формирует второе сообщение INF. Именно это сообщение и содержит тот самый печально известный CPN (Called Party Number) / Caller ID. Это и есть тот самый номер, который отображается на экране телефона при приеме входящего вызова. Помимо самого номера в сообщении может присутствовать флаг «приватности», который предписывает принимающему коммутационному оборудованию не выдавать номер оборудованию конечного пользователя. В случае если у абонента подключена услуга, позволяющая ему видеть все номера входящих вызовов, то номер скорее всего отобразится в независимости от флага приватности.

Ниже схематично изображён процесс обмена описанными сообщениями:

Caller ID может быть изменен коммутатором, входящим в состав PBX, и подключенным к каналу сигнализации через PRI или SIP-шлюз.

Следует заметить, что CPN/Caller ID может высылаться сразу в первом сообщении IAM, в таком случае запрос INR и ответ INF не производятся. Однако сути это не меняет: есть отдельный номер, по которому выставляется счет, и отдельный номер, который просто высвечивается на экране телефона, принимающего звонок абонента.

Воздействовать на первый идентификатор (он носит название ANI (Automated Number Identification) или CHARGED DN) противозаконно и, как правило, невозможно. Манипулирование же вторым параметром (Caller ID) может совершаться любым PBX’ом (private branch exchange — частные корпоративные линии), подключённым к ISDN. Таким образом, всякий обладающий доступом к телефонной линии через SIP или PRI, может менять Caller ID на какой ему вздумается не особо переживая о последствиях. Операторы телефонной связи ISDN обычно не проверяют соответствие Caller ID реальному. Провайдеры VoIP еще менее склонны к уменьшению функциональности своих клиентов.

Из этого следует, что номер, отображаемый на экране принимающей стороны подменить очень легко. Так же видно, что анонимность, при совершении вызова в телефонной сети общего пользования полностью отсутствует. Достигается это за счет ANI или CHARGED DN. Именно на основе этого номера работают системы следственно-розыскных мероприятий, в то время, как Caller ID в таких случаях уже никого не интересует.

Практические руководства по тому, как можно это реализовать своими руками, Вы найдёте по запросу в поисковике «Caller ID spoofing».

Кстати, забегая вперёд, скажем, что только звонки имеют Caller ID. При отправке sms’ки сообщение с этим полем не используется. Этим объясняется то, что предлагаемые sim-карты не поддерживают отправку sms. Хотя на сайте это преподносится, как в «целях безопасности».

Установить PBX – по сути, обычную телефонную сеть в офисе – не составляет никакого труда, как с финансовой точки зрения, так и административной. PBX в свою очередь подключается к телефонной сети общего пользования при помощи PRI (провайдер протягивает кабель до Вашего офиса), либо при помощи SIP уже не по телефонному кабелю, а по доступному интернет-каналу. В результате данного мероприятия Вашему офису выделяется пул городских номеров, с которых и на которые можно свободно звонить.

Резюмируя только что сказанное: для звонка с произвольного номера необходимо просто заказать у телефонного оператора ISDN предоставление вам доступа к телефонной сети через PRI или у SIP провайдера телефонной связи доступ через SIP, с возможностью манипулировать некоторыми параметрами голосовых вызовов (в частности Caller ID).

Официальный регулирующий орган FCC (Federal Communications Commission, Федеральная комиссия по связи США) по этому поводу высказываются следующим образом: «Операторы связи должны предоставлять корректный номер для отображения для конечно пользователя, и по возможности имя компании, осуществляющей вызов». За предоставление недостоверной информации для операторов США предусмотрены штрафы. Однако ситуация, когда Caller ID меняется не оператором, не регулируется никак даже в США.

Но, используя данный подход, можно позвонить с произвольным номером (как мы выяснили это Caller ID) лишь с телефона организации, которой принадлежит PBX, а провайдеры услуги произвольного номера заявляют и демонстрируют в многочисленных видео, что позвонить с заданным номером можно с любого мобильного телефона при отсутствии интернета и любого стороннего ПО.

Решение данной проблемы нам кажется действительно интересным (можно даже сказать хакерским). Процесс звонка с мобильного телефона на другой с произвольным исходящим Caller ID изображён на схеме:

На схеме изображено, как абонент с номером 1234567 (будем называть его абонент А) звонит абоненту 7654321 (абонент Б) с произвольным номером.

Первым делом, согласно инструкции с одного из сайтов, предоставляющих услугу sim-карты с возможностью менять исходящий номер, необходимо ввести USSD команду типа 150*номер_телефона*, что абонент А и делает.

Телефон подключён к сети, он находится в роуминге, поэтому первые два шага, изображённые на схеме выполняются тривиально, в полном соответствии с документацией GSM. На третьем шаге MSC (Mobile Switching Center), согласно своим таблицам маршрутизации отправляет запрос на HLR домашнего оператора sim-карты и получает указание на переадресацию USSD на номер 1234123, который в свою очередь является офисным телефоном организации, подключённым к PBX. Последний при помощи кабеля, проложенного провайдером ISDN, через PRI ISDN подключён к SS7. Таким образом, на 4-ом шаге исходная USSD-команда доходит до АТС распространителей это sim-карты. На этом оборудовании, вероятно, запущено специфичное ПО, которое по данному запросу добавляет себе в конфиг правило по замене номера, от которого пришёл запрос, на номер в USSD команде.

Далее абонент А производит звонок абоненту Б. Шаги 1-5 в точности повторяются и звонок доходит до АТС, после чего она «сбрасывает» абонента А. Приложение на АТС в свою очередь, используя Caller ID spoofing для подмены номера, совершает звонок на номера абонентов А и Б. Звонок доходит до абонента А и ему «высвечивается» либо случайный номер, либо номера телефона, подключённого к PBX, параллельно звонок доходит до абонента Б, на экране телефона он видит фэйковый номер телефона и берёт трубку. Далее АТС просто «пробрасывает» трафик, который передаётся во время разговора абонентов.

Хочется отметить, что хоть звонки и устанавливаются через стороннюю АТС, это не прибавляет анонимности, поскольку эту АТС всегда можно найти физически – она зарегистрирована. И после этого нужные люди обязательно узнают, кто и зачем через неё звонит, сопоставят время звонков и получат данные ничем не уступающие детализации звонков, которую можно получить от оператора в случае совершения звонка абонентом с обычной sim-карты.

Так как утверждается, что весь голосовой трафик проходит через одну АТС, несложно догадаться, что именно там меняется тональность голоса абонента. Но это и создает дополнительные риски – поскольку все звонки проходят через неё, не составляет особого труда их там записывать/сохранять/анализировать.

Выводы

В завершении хочется выразить мнение, что звонок с любого номера с выбранной тональностью голоса – штука, бесспорно крутая для розыгрышей и приколов – мы уверены теперь сможет сделать при наличии желания любой читатель, защищённость разговоров, не превышающая обычную, а местами так и уступающая дефолтной защищённости в 2G-сетях (операторы зачастую используют A5/3, о 3G-сетях даже не говорим), отсутствие декларированной анонимности и защиты от прослушки, отсутствие поддержки смс и Интернета, а также потенциальная возможность сбора Вашего голосового трафика третьими лицами (ведь понятно, что они могут не только менять тональность голоса, но и параллельно сохранять и анализировать), — сомнительная услуга за немалые деньги даже при учёте издержек на роуминг.

Отдельно хочется выделить «хакерскую» мысль разработчиков, которые задействовав возможности, которые предоставляет оператор, абсолютно легально (за исключением, быть может, продажи sim-карт без документов) – а ведь у многих первым делом возникал вопрос о легальности данного сервиса – организовали данную услугу. Но, к сожалению, это тот случай, когда выглядит всё намного привлекательнее, чем есть на самом деле.

Следует отметить, что предлагаемая реализация данной услуги с высокой долей вероятности совпадает с тем, что реализовано у людей, её продающих. Но при этом не стоит забывать, что и мы можем ошибаться. Для того же, чтобы расставить все точки над “i”, необходимо приобрести данную sim-карту и поисследовать, как она работает. Но стоимость данного мероприятия остужает исследовательский пыл.